malware

Publicado en

por

Josué Long

En los últimos meses, hemos escrito numerosos artículos sobre malware bandido que infecta Mac; el más fresco es Cuckoo, una variable de Atomic Stealer (AMOS) que imitaba el popular software Homebrew.

Hace un par de semanas, surgieron informes sobre una interpretación troyanizada de la interpretación para Windows de Arc, un nuevo navegador basado en Chromium de The Browser Company de Nueva York. Como ocurre con muchas campañas similares, ese heroína de Troya se propagó a través de publicidad maliciosa: anuncios maliciosos de Google en el primer puesto “Patrocinado” en los resultados de búsqueda de Google, que parecían anuncios genuinos de Arc.

Intego inmediatamente comenzó a despabilarse una interpretación para Mac de este malware. Y efectivamente, encontramos uno.

Aquí encontrará todo lo que necesita memorizar sobre la variable troyanizada Arc del malware AMOS y cómo mantenerse protegido contra amenazas similares.

En este artículo:

Intego descubre el troyano del navegador Arc

Nuestro equipo de investigación descubrió que los actores de amenazas estaban distribuyendo una interpretación para Mac de un heroína de Troya disfrazado de navegador Arc.

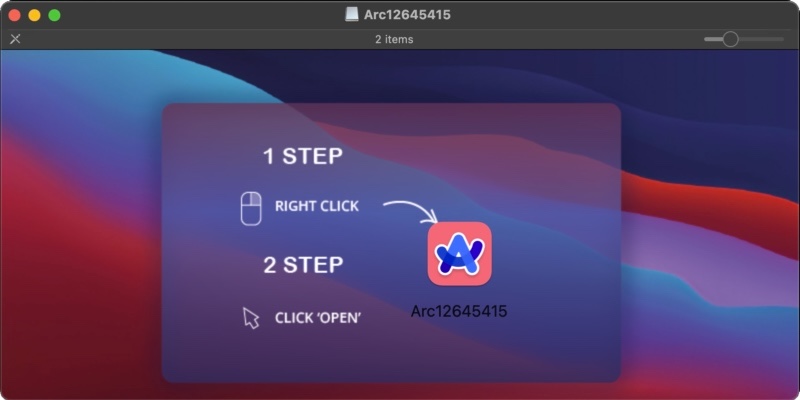

Nos encontramos con Arc-1-26-45415.dmg, que contenía un binario Mach-O compilado para ejecutarse en Mac basadas en silicio Intel y Apple.

En este caso, el actor de la amenaza se volvió etéreo y reutilizó un fondo de imagen de disco troyano popular, un nombre de imagen de disco genérico e instrucciones de “hacer clic derecho”. Pero, irónicamente, se tomaron el tiempo de crear una interpretación personalizada y con colores intercambiados del logotipo del navegador Arc, en ocupación de simplemente copiar y pegar el logotipo auténtico de una copia auténtico de la aplicación Arc.

Como era de esperar, esta es otra muestra de Atomic macOS Stealer (además conocido como AtomicStealer o AMOS). Eso significa que tiene la funcionalidad habitual de robo de información: compendiar billeteras, contraseñas y otros datos confidenciales y exfiltrarlos al fabricante del malware.

Pero, curiosamente, este ejemplo utiliza una carga útil de AppleScript para ejecutar esas funciones. Recientemente se utilizó un código AppleScript muy similar en otra campaña, en la que los actores de amenazas imitaron una aplicación de pundonor de Mac.

Al comparar el código AppleScript de ambas muestras, determinamos que el AppleScript de Arc Trojan era en verdad una interpretación precursor del script trillado en la campaña del troyano de aplicación más limpia.

No “solo busques en Google”

Es muy probable que el equipo detrás de esta campaña haya distribuido este troyano a través del mismo sistema o uno similar. Sitio de campaña de envenenamiento de Google Ads como el que distribuyó la versión para Windows del troyano similar a Arc. Los actores de amenazas a menudo pagan a Google por la mejor ubicación, con anuncios patrocinados disfrazados de anuncios reales de software legítimo. Estos anuncios aparecen inmediatamente encima de los resultados de búsqueda reales; Si no tiene cuidado, podría visitar sin darse cuenta un sitio de distribución de malware en lugar de llegar al sitio del desarrollador de software real.

Recomendamos que todos abandonen el hábito de “simplemente buscar en Google” para encontrar sitios legítimos. Estos hábitos a menudo incluyen hacer clic en el primer enlace sin pensarlo mucho, bajo el supuesto de que Google no los desviará y les dará el resultado correcto justo en la parte superior. Los creadores de malware lo saben, por supuesto, y es por eso que le pagan a Google por la posición número uno.

Hasta que Google haga un trabajo mucho mejor al examinar sus anuncios, o a menos que Google, una mejor práctica que “Google it” sería marcar sitios confiables siempre que sea posibley volver a esos marcadores en el futuro.

¿Cómo puedo mantener mi Mac a salvo de malware similar?

Si utilizas Intego VirusBarrier, ya estás protegido contra este malware. Intego detecta estas muestras como OSX/Amos.ext, OSX/Amos.scpty nombres similares.

Intego VirusBarrier X9, incluido con Paquete Premium Mac X9 de Integoes una potente solución diseñada para proteger, detectar y eliminar el malware de Mac.

Intego VirusBarrier X9, incluido con Paquete Premium Mac X9 de Integoes una potente solución diseñada para proteger, detectar y eliminar el malware de Mac.

Si cree que su Mac puede estar infectada, o para evitar futuras infecciones, es mejor utilizar un software antivirus de un desarrollador de Mac de confianza. VirusBarrier es un software antivirus galardonado, diseñado por expertos en seguridad de Mac, que incluye protección en tiempo real. Se ejecuta de forma nativa en Mac basadas en silicio Intel y Apple, y es compatible con el sistema operativo Mac actual de Apple, macOS Sonoma.

Una de las características únicas de VirusBarrier es que puede buscar archivos maliciosos en un iPhone, iPad o iPod touch en áreas del dispositivo accesibles para el usuario. Para comenzar, simplemente conecte su dispositivo iOS o iPadOS a su Mac mediante un cable USB y abra VirusBarrier.

Si utiliza una PC con Windows, Antivirus de destino para Windows puede mantener su computadora protegida contra malware.

Indicadores de compromiso (IOC)

A continuación se muestran hashes SHA-256 de muestras de malware de la campaña de malware Arc-wannabe AMOS (DMG, Mach-O y AppleScript), así como la variante posterior de AppleScript antes mencionada:

b949aa5270a5fb8278bf8134eccad0df8a2f510e7f84c7e9912169b22acd6fcb 0a76cf7149595c847c6d0c5cb5a662e5f82b97103ce010c4a19e73e55e257ce0 b18e247cccee3bdee2f707c647910b06eeacfef5e75e16fbb0b32d1ff37ce385 22f4150660e7e012059a9d6a6a5fcf755a8006fbd4c4702df32518ca56fde94d

La siguiente dirección IP se utilizó como objetivo de filtración de datos para esta campaña (y se ha utilizado en campañas anteriores de AMOS):

79.137.192[.]4

Los siguientes dominios y direcciones IP se identificaron previamente como utilizados junto con la versión de Windows de la campaña falsa del troyano Arc:

ailrc[.]net aircl[.]net 185.156.72[.]56

Los administradores de red pueden verificar los registros para intentar identificar si alguna computadora pudo haber intentado comunicarse con uno de estos dominios o IP en las últimas semanas, lo que podría indicar una posible infección.

¿Los proveedores de seguridad detectan esto con otros nombres?

Los nombres de otros proveedores de antivirus para este malware pueden incluir variaciones de lo siguiente:

Una variante de OSX/PSW.Agent.AV, ABRISK.CWKB-0, Generic.MAC.Stealer.I.1FC5F911 (B), Generic.MAC.Stealer.I.33ECED2C (B), HEUR:Trojan-PSW.OSX .Amos.p, HEUR:Trojan-PSW.OSX.Amos.v, Mac.Stealer.38, MAC/Agent.AV!tr.pws, MacOS:Agent-AKV [Trj]MacOS:AMOS-E [Trj]MacOS/Agent.BG.gen!Camelot, MacOS/Agent5.CT, Malware.OSX/AVA.Agent.dggdh, Malware.OSX/GM.Agent.LY, Malware.VBS/avi.AMOS.22f415, Osx.Trojan- QQPass.QQRob.Zchl, OSX.Trojan.Gen, OSX/GM.Agent.LY, OSX/PSW.Agent.BH, OSX/PWS-CNS, RiskWare:MacOS/Agent.BJ, Trojan ( 0040f4861 ), Trojan:MacOS /Multiverze, Trojan.Generic.35674866 (B), Trojan.Generic.D2205AF2, Trojan.MacOS.AVI.VSNW02F24, Trojan.OSX.Amos.i!c, Trojan.OSX.Psw, Trojan.Script.Stealer.i! c, UDS:Trojan-PSW.OSX.Amos.p, Unix.Malware.Macos-10027865-0, VBS/avi.AMOS.22f415

¿Cómo puedo aprender más?

Asegúrate de revisar nuestra anterior Artículos sobre malware para Mac de 2024 y anteriores. Y, si lo desea, puede leer el artículo de Jérôme Segura sobre la variante para Windows del troyano Arc para obtener más detalles sobre esa campaña en particular.

Cada semana en el Podcast de destino para MacLos expertos en seguridad de Mac de Intego analizan las últimas novedades de Apple, incluidas historias de seguridad y privacidad, y ofrecen consejos prácticos para sacar el máximo partido a sus dispositivos Apple. Asegúrate de sigue el podcast para asegurarte de no perderte ningún episodio.

Cada semana en el Podcast de destino para MacLos expertos en seguridad de Mac de Intego analizan las últimas novedades de Apple, incluidas historias de seguridad y privacidad, y ofrecen consejos prácticos para sacar el máximo partido a sus dispositivos Apple. Asegúrate de sigue el podcast para asegurarte de no perderte ningún episodio.

También puedes suscribirte a nuestro boletín de correo electrónico y mantente atento aquí El blog de seguridad de Mac para conocer las últimas noticias sobre seguridad y privacidad de Apple. Y no olvides seguir a Intego en tus canales de redes sociales favoritos: ![]()

![]()

![]()

![]()

![]()

![]()

![]()

Acerca de Joshua Long

Josué Long (@elJoshMeister), analista patrón de seguridad de Intego, es un obligado investigador y escritor de seguridad, y un orador notorio premiado. Josh tiene una arte en TI con especialización en seguridad de Internet y ha realizado cursos de doctorado en seguridad de la información. Apple ha obligado públicamente a Josh por descubrir una vulnerabilidad de autenticación de ID de Apple. Josh ha realizado investigaciones sobre ciberseguridad durante más de 25 primaveras, que a menudo aparecen en los principales medios de comunicación de todo el mundo. Busque más artículos de Josh en security.thejoshmeister.com y sígalo en X/Twitter, LinkedIn y Mastodon. Ver todas las publicaciones de Joshua Long →