malware

Publicado en

por

Josué Long

El malware Poseidon macOS intenta invertir una nueva funcionalidad de mangante. Incluso se ha utilizado en ataques selectivos contra ciudadanos suizos.

Los lectores habituales de The Mac Security Blog saben que el malware mangante está de moda estos días. Los ladrones son una clase de malware; Intentan encontrar y extraer datos confidenciales de una computadora infectada.

El creador de una popular clan de malware mangante ha cambiado recientemente su nombre a Poseidón. Debajo del capó, Poseidon se ve y se comporta de modo muy similar al malware AMOS existente. Pero lo más interesante es que se utiliza en ataques de malspam contra ciudadanos suizos.

Esto es lo que necesita enterarse para evitar la última amenaza de malware para macOS.

Una breve historia del malware Poseidon para Mac

Atomic macOS Stealer (AMOS o AtomicStealer) apareció por primera vez a finales de abril de 2023, hace poco más de un año. En ese momento, un actor de amenazas comenzó a venderlo a través de Telegram como malware como servicioLicenciable por $1,000 por mes.

Desde entonces, hemos manido surgir muchas variantes de AMOS. Escribimos sobre campañas posteriores en septiembre de 2023 y febrero de 2024 y, a menudo, lo comentamos en el podcast de Intego Mac.

En mayo, escribimos sobre una modificación de AMOS no documentada previamente que descubrió el equipo de investigación de Intego. Incluso documentamos otra modificación, denominada Cuco, una traducción de la cual nuestro equipo incluso desenterró.

La mayoría de las veces, el malware AMOS se distribuye a través de campañas maliciosas de Google Ads. Estos anuncios envenenados de Google aparecen en la parte superior de los resultados de búsqueda, donde muchas personas los verán y harán clic en ellos. En algunos casos, los anuncios son prácticamente indistinguibles de los anuncios legítimos de Google publicados por las empresas de software reales que imitan.

Poseidón es la última modificación o imitador de AMOS. Un actor de amenazas que se hace tildar Rodrigo4 lo distribuye. (Puedes repasar más sobre Rodrigo4 en nuestro referencia posterior sobre Banshee Stealer).

Desde un punto de horizonte técnico, hay un atributo que distingue a Poseidon de las variantes anteriores de AMOS. Esa es su supuesta funcionalidad de robo de configuración de VPN. Rodrigo4 afirma que Poseidon puede alcanzar y robar credenciales de Fortinet y OpenVPN de Mac infectados. Hasta ahora, aún no hemos observado implementaciones funcionales de esta capacidad en muestras de Poseidon.

¿Qué variantes de Poseidón se han observado hasta ahora?

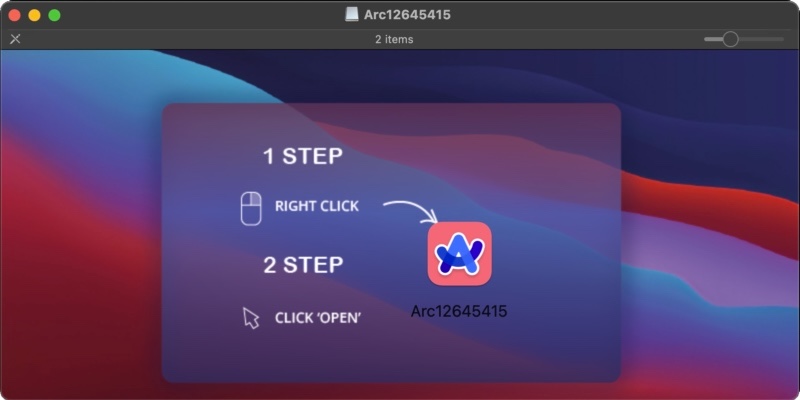

El mes pasado, Intego descubrió el primer heroína de Troya para macOS disfrazado de navegador Arc. Los investigadores de malware han observado variantes de Poseidón que incluso se hacen sobrevenir por Arc.

Una modificación salvaje de Poseidón está disfrazada de Arc, un navegador web con inteligencia fabricado.

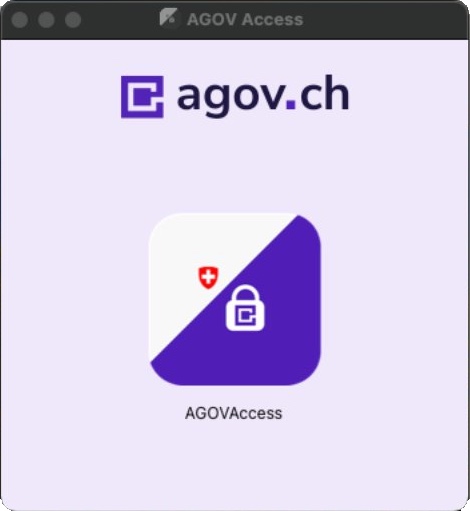

Otra modificación de Poseidón se disfraza de “Camino AGOV”. Afirma estar relacionado con el sitio del gobierno suizo agov.ch, que es un “inicio de sesión de servicio sabido para Suiza”.

Poseidon se hace sobrevenir por una aplicación del gobierno suizo. Crédito de la imagen: Archie.

El sitio efectivo de AGOV muestra actualmente una advertencia sobre este malware:

¡Cuidado con el malware!

Actualmente, los ciberdelincuentes envían correos electrónicos supuestamente de la distribución federal y afirman, entre otras cosas, que la aplicación de comunicación AGOV está adecuado como aplicación de escritorio. Si hace clic en el enlace del correo, se le pedirá que instale el software. Tenga cuidado: se prostitución de malware que infecta los sistemas macOS. ¡Elimine el correo electrónico inmediatamente!

Curiosamente, el Centro Franquista Suizo de Seguridad Cibernética (NCSC) incluso publicó su propio artículo y detalles técnicos sobre este malware para macOS y la campaña de correo electrónico malspam asociada.

No “solo busques en Google”

La modificación Arc se ha manido en estado salvaje como parte de un Campaña de envenenamiento de Google Ads. Los actores de amenazas a menudo pagan a Google por la mejor ubicación, con anuncios patrocinados disfrazados de anuncios reales de software legítimo. Estos anuncios aparecen inmediatamente encima de los resultados de búsqueda reales; Si no tiene cuidado, podría visitar sin darse cuenta un sitio de distribución de malware en lugar de llegar al sitio del desarrollador de software real.

Recomendamos que todos abandonen el hábito de “simplemente buscar en Google” para encontrar sitios legítimos. Estos hábitos a menudo incluyen hacer clic en el primer enlace sin pensarlo mucho, bajo el supuesto de que Google no los desviará y les dará el resultado correcto justo en la parte superior. Los creadores de malware lo saben, por supuesto, y es por eso que le pagan a Google por la posición número uno.

Hasta que Google haga un trabajo mucho mejor al examinar sus anuncios, o a menos que Google, una mejor práctica que “Google it” sería marcar sitios confiables siempre que sea posibley volver a esos marcadores en el futuro.

Y, por supuesto, como siempre, evite hacer clic en enlaces en los correos electrónicos.

¿Cómo puedo mantener mi Mac a salvo de malware similar?

Si utilizas Intego VirusBarrier, ya estás protegido contra este malware. Intego detecta estas muestras como OSX/Amos, OSX/Amos.ext, OSX/Amos.scpt, OSX/Stealer.exty nombres similares.

Intego VirusBarrier X9, incluido con Paquete Premium Mac X9 de Integoes una potente solución diseñada para proteger, detectar y eliminar el malware de Mac.

Intego VirusBarrier X9, incluido con Paquete Premium Mac X9 de Integoes una potente solución diseñada para proteger, detectar y eliminar el malware de Mac.

Si cree que su Mac puede estar infectada, o para evitar futuras infecciones, es mejor utilizar un software antivirus de un desarrollador de Mac de confianza. VirusBarrier es un software antivirus galardonado, diseñado por expertos en seguridad de Mac, que incluye protección en tiempo real. Se ejecuta de forma nativa en Mac basadas en silicio Intel y Apple, y es compatible con el sistema operativo Mac actual de Apple, macOS Sonoma.

Una de las características únicas de VirusBarrier es que puede buscar archivos maliciosos en un iPhone, iPad o iPod touch en áreas del dispositivo accesibles para el usuario. Para comenzar, simplemente conecte su dispositivo iOS o iPadOS a su Mac mediante un cable USB y abra VirusBarrier.

Si utiliza una PC con Windows, Antivirus de destino para Windows puede mantener su computadora protegida contra malware.

Indicadores de compromiso (IOC)

A continuación se muestran hashes SHA-256 de muestras de malware de la campaña de malware Arc-wannabe AMOS (DMG, Mach-O y AppleScript), así como la variante posterior de AppleScript antes mencionada:

9760043ad36a34d6548cafe1e89cb53f6af76a28d492da37517d7cb1912eb154 a4d4bbb201f59f89ba25b011f6b3b50abc63025505e6b25e9be588d4d9d3544d 02dff37f35bf78407d2ac3407e9ae0d363aa0fafc21e0d4fbf6521e589fc4749 f4e770a4ae2b6521d7cb1aa7cdef35dbc78e7a8b0441fa60b6699ee63349daf2 3b9a16f85d648ff7c4d21a666e1b79c4e70025ffcb64e5168143faf7bbce4844 152f7d2b4f428fbb3586b99995cc6ca27ed3e6c4066ec511e1e2ba072392e2e0 00b60bb5d692a0e3637b296c4db52dbee017caa0828bc302fc3a3e6963f4f513 8bd2b88eb6ca23122dce6e02d362d1a0ae886dcb97492907a5672c8dd0f56dd2 7276c6c6bff30cc9ddd97f4cd3e33102017281ffa7e164819dddc0beb83bafcf 85371dc259945e1b27f72cd7f1bcf23d4cacac2100e8990efbc80b7020fe7640 a95b406a64f3a270338ccd9f4096c023046bad09670da3add6ed9b7ea4198820 c1693ee747e31541919f84dfa89e36ca5b74074044b181656d95d7f40af34a05 46b65c4f8179a6bf8bd32a5647009170b7a1256c674c680b78640c7e4fddec13 748a7efffe738497c188b44c09335da7f93683a7bf0bc2dacc0f08783b03ce8b 15b0d9e4f1258f647a9178a697edcb4526be442a8af5eb24092f8baa6b741761 ebea4e566da67b8329b56cd5678113de17ffcaf9bb292d8684a8886ae44482f8 474ee78c6636ee478ea7f4521559679fbc468bb326357737bfc465e63ed153fa 6427baa1ce5ba37ff6cf3fff79b543018a0a8e8f088c3f66afb24561e4e9de43* 935bab8750187b584e23fb8a522200bcdf526db3c7ece0c6e909ee6e48f4321f* f48c210d57d291b3d5ef4eba81f8134a79a153996ab8d6d60a10e11b93e3285c* 82bda195fd4b7dffab8543433b5feff47d5ed1c04e3c53c89f9f58fd47123393* *added to this list on August 28, 2024

Los siguientes dominios, direcciones IP y URL de descarga se han utilizado en relación con campañas de malware Poseidon:

nextbugs[.]com zestyahhdog[.]com arc-download[.]com arcthost[.]org agov-access[.]com agov-access[.]net agov-ch[.]com agov-ch[.]net register-agov[.]com extraiptv.giize[.]com ip.tvguzel[.]com tv.surebettr[.]com 37.27.82[.]196 79.137.192[.]4 186.2.171[.]60 tinyurl[.]com/ysufhn7t nextbugs[.]com/static/Launcher.dmg nextbugs[.]com/static/Setup.dmg 37.27.82[.]196/Arc12645413.dmg static.196.82.27[.]37.clients.your-server[.]de/Arc12645413.dmg zestyahhdog[.]com/Arc12645413.dmg www.zestyahhdog[.]com/Arc12645413.dmg shop.aishabaker[.]com/about/ 186.2.171[.]60/AGOV-Access.dmg agov-access[.]com/AGOV-Access.dmg agov-access[.]net/AGOV-Access.dmg agov-ch[.]com/AGOV-Access.dmg www.agov-ch[.]com/AGOV-Access.dmg agov-ch[.]net/AGOV-Access.dmg extraiptv.giize[.]com/AGOV-Access.dmg ip.tvguzel[.]com/AGOV-Access.dmg register-agov[.]com/AGOV-Access.dmg tv.surebettr[.]com/AGOV-Access.dmg

Los administradores de red pueden verificar los registros para intentar identificar si alguna computadora pudo haber intentado comunicarse con uno de estos dominios o IP en las últimas semanas, lo que podría indicar una posible infección.

¿Los proveedores de seguridad detectan esto con otros nombres?

Los nombres de otros proveedores de antivirus para este malware pueden incluir variaciones de lo siguiente:

Una variante de OSX/PSW.Agent.BN, Una variante de OSX/PSW.Agent.CD, DMG/ABTrojan.CVEI-, DMG/ABTrojan.GJVR-, Gen:Variant.Trojan.MAC.Stealer.35 (B) , HEUR:Trojan-PSW.OSX.Amos.gen, HEUR:Trojan-PSW.OSX.Amos.v, HEUR:Trojan-PSW.OSX.Amos.x, IOS/ABTrojan.JMRU-, IOS/ABTrojan.MNGB- , IOS/ABTrojan.UVLX-, Mac.Stealer.43, MAC/Agent.BN!tr, MacOS:Agent-ANG [Trj]MacOS:AMOS-I [Trj]MacOS:AMOS-O [Trj]MacOS/ABTrojan.EHNK-, MacOS/ABTrojan.GIJU-, MacOS/ABTrojan.MKHZ-, MacOS/ABTrojan.VDPM-, MacOS/ABTrojan.XBFH-, Malware.OSX/Agent.xlntn, Malware.OSX/AVA.Agent .kweyc, Malware.OSX/AVF.Agent.zxgsr, Malware.OSX/AVF.Agent.zxgss, Malware.OSX/AVI.Agent.eakmx, Malware.OSX/GM.Agent.UC, Malware.OSX/GM.Amos .QS, NetWorm ( 0040f4ed1 ), OSX.RodStealer, Osx.Trojan-QQPass.QQRob.Dkjl, OSX.Trojan.Gen, OSX.Trojan.Gen.2, OSX/Agent.BN!tr.pws, OSX/Agent. BO!tr.pws, OSX/Agent.CD!tr.pws, OSX/Agent.xlntn, OSX/GM.Agent.UC, OSX/GM.Amos.QS, OSX/InfoStl-DH, OSX/PSW.Agent. BN, OSX/PSW.Agent.BO, PoseidonStealer, Trojan ( 0040f4e71 ), Trojan-Dropper.OSX.Agent, Trojan-Spy.OSX.Agent, Trojan-Spy.OSX.Amos, Trojan:MacOS/Multiverze, Trojan.Generic .36478898 (B), Trojan.Generic.36478899 (B), Trojan.Generic.D22C9FB2, Trojan.Generic.D22C9FB3, Trojan.Generic.D45EA4C5, Trojan.Generic.D45EAE22, Trojan.GenericKD.73311429 (B), Trojan. GenericKD.73313826 (B), Trojan.MAC.Generic.119357 (B), Trojan.MAC.Generic.119358 (B), Trojan.MAC.Generic.119365 (B), Trojan.MAC.Generic.119919 (B) , Trojan.MAC.Generic.119920, Trojan.MAC.Generic.D1D23D, Trojan.MAC.Generic.D1D23E, Trojan.MAC.Generic.D1D245, Trojan.MAC.Generic.D1D46F, Trojan.OSX.Amos.i!c , Trojan.OSX.Psw, Trojan.OSX.Stealer.i!c, Trojan.Trojan.MAC.Stealer.35, Trojan[PSW]/MacOS.Amos, troyano[stealer]:MacOS/Amos.v, troyano[stealer]:MacOS/Amos.x, UDS:Trojan-PSW.OSX.Amos.gen, UDS:Trojan-PSW.OSX.Amos.v, Win32.Troj.Undef.a

¿Cómo puedo aprender más?

Asegúrate de consultar la versión anterior de Intego. Artículos sobre malware para Mac de 2024 y anteriores.

Para obtener más información sobre Poseidón, puede leer el hilo X de Moonlock Lab sobre Poseidón, el artículo de Jérôme Segura sobre la variante Arc, el artículo X de Archie sobre la variante AGOV y el artículo del NCSC suizo sobre la variante AGOV y su lista de COI.

Cada semana en el Podcast de destino para MacLos expertos en seguridad de Mac de Intego analizan las últimas novedades de Apple, incluidas historias de seguridad y privacidad, y ofrecen consejos prácticos para sacar el máximo partido a sus dispositivos Apple. Asegúrate de sigue el podcast para asegurarte de no perderte ningún episodio.

Cada semana en el Podcast de destino para MacLos expertos en seguridad de Mac de Intego analizan las últimas novedades de Apple, incluidas historias de seguridad y privacidad, y ofrecen consejos prácticos para sacar el máximo partido a sus dispositivos Apple. Asegúrate de sigue el podcast para asegurarte de no perderte ningún episodio.

También puedes suscribirte a nuestro boletín de correo electrónico y mantente atento aquí El blog de seguridad de Mac para conocer las últimas noticias sobre seguridad y privacidad de Apple. Y no olvides seguir a Intego en tus canales de redes sociales favoritos: ![]()

![]()

![]()

![]()

![]()

![]()

![]()

Acerca de Joshua Long

Josué Long (@elJoshMeister), analista patriarca de seguridad de Intego, es un agradecido investigador y escritor de seguridad, y un orador sabido laureado. Josh tiene una industria en TI con especialización en seguridad de Internet y ha realizado cursos de doctorado en seguridad de la información. Apple ha agradecido públicamente a Josh por descubrir una vulnerabilidad de autenticación de ID de Apple. Josh ha realizado investigaciones sobre ciberseguridad durante más de 25 abriles, que a menudo aparecen en los principales medios de comunicación de todo el mundo. Busque más artículos de Josh en security.thejoshmeister.com y sígalo en X/Twitter, LinkedIn y Mastodon. Ver todas las publicaciones de Joshua Long →