Por Jacob Malimban

STR RAT es un troyano de ataque remoto (RAT) escrito en Java que se vio por primera vez en 2020. Al igual que otros RAT, brinda a los actores de amenazas control total cuando se instala correctamente en una máquina. STR RAT es capaz de registrar teclas, robar credenciales e incluso entregar cargas bártulos maliciosas adicionales. El malware recibe una puesta al día de traducción cada año, en promedio. Estas actualizaciones se correlacionan con el uso renovado de STR RAT por parte de los actores de amenazas. Actualmente, el 60% de las muestras STR RAT que Cofense analizó desde enero de 2023 hasta abril de 2024 se envían directamente al correo electrónico en división de a un enlace integrado.

Historia

STR RAT es como una constipado estacional. Cada año, alguna parte de la cautiverio de infección recibe una puesta al día y STR RAT se vuelve más prominente durante un corto período de tiempo. STR RAT se descubrió por primera vez en una publicación en un foro de antivirus en 2020. Ya en la traducción 1.2, tenía las principales características de RAT que esperábamos: robo de contraseñas, registro de pulsaciones de teclas y ataque por puerta trasera. Todavía tenía un módulo de ransomware imitado “.crimson”, que sólo cambiaba el nombre de los archivos sin cifrarlos.

En 2021, inteligencia sobre amenazas de Microsoft tuiteó sobre STR RAT y su aparición en campañas de phishing. STR RAT comenzó a aparecer nuevamente en 2022, con correos electrónicos que falsificaban la marca de pedido Maersk. Todavía empleó la técnica de archivo políglota donde el malware podría ejecutarse como un archivo MSI o Java. En 2023, STR RAT alcanzó la traducción 1.6 y comenzó a utilizar Zelix KlassMaster inmediato con el software Allatori ya implementado. Estas herramientas ofuscaron el código fuente y dificultaron que los profesionales de la ciberseguridad analizaran el malware. Finalmente, en 2024, STR RAT se cargó en servicios legítimos como GitHub y Amazon Web Services (AWS) para que pudiera descargarse a través de enlaces incrustados en correos electrónicos y obstruir las bandejas de entrada de los usuarios con fuerza.

Capacidades

Al igual que otras RAT, STR RAT es capaz de robar contraseñas, registrar pulsaciones de teclas y ceder por puerta trasera. Puede robar contraseñas guardadas en Chrome, Firefox e Internet Explorer. Para los clientes de correo electrónico, se dirige a Outlook, Thunderbird y Foxmail de China. Otros comandos se muestran en la Tabla 1.

Los comandos esencia incluyen o-keyloggerque crea un archivo de texto que contiene todo el texto escrito seguidamente. Para las capacidades RAT, hay down-n-exec para descargar y ejecutar un archivo, pantalla remota para que el atacante se apodere de la computadora, y potencia Shell para un terminal PowerShell.

Tabla 1: Comandos STR RAT de G Data.

| reiniciar | potencia Shell | hrdp-nuevo | es opinar, producirse |

| cerrar | administrador de archivos | resolución hrdp | todo pasa |

| desinstalar | registrador de teclas | pase de cromo | chk-priv |

| desconectar | o-keylogger | pase-foxmail | req-priv |

| down-n-exec | procesos | pase de perspectiva | oculto rw |

| refrescar | relación de inicio | paso del zorro | rw-descifrar |

| up-n-exec | pantalla remota | pase-tb | mostrar-mensaje |

| cmd remoto | proxy rev |

En la naturaleza

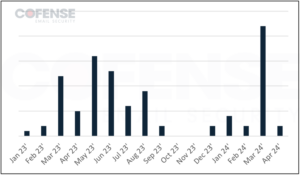

STR RAT nunca ha sido tan frecuente como RAT más populares como Remcos RAT. Sin requisa, existen patrones interesantes con la frecuencia de STR RAT y los meses de enero de 2023 a abril de 2024, como se muestra en la Figura 1. En 2023, hay un uso sostenido de STR RAT de marzo a agosto. Es probable que esto se deba a la nueva puesta al día STR RAT, traducción 1.6, y a la técnica de archivo políglota para una longevo compatibilidad con Windows. En marzo de 2024, STR RAT vuelve a aparecer en cantidades significativas. Esto puede atribuirse a que los atacantes utilizan servicios legítimos como GitHub y AWS para penetrar y entregar STR RAT. Esto se debe a que los enlaces de GitHub y AWS parecen más legítimos que un dominio registrado sólo dos días antaño tanto para las puertas de enlace de correo electrónico seguras (SEG) como para los destinatarios.

Figura 1: Masa del documentación de amenazas activas (ATR) STR RAT desde enero de 2023 hasta abril de 2024.

Mecanismos de entrega

La Figura 2 muestra los mecanismos de entrega de STR RAT. La longevo parte es simplemente adjuntar STR RAT al correo electrónico de phishing. Por lo tanto, el adjunto directo constituye aproximadamente el 60% de los informes de amenazas activas (ATR) STR RAT de Cofense. Los cargadores son los siguientes con un 20%, superando a las URL incrustadas en archivos PDF en un 5%. El postrero 5% se entrega mediante goteros.

Figura 2: Mecanismos de entrega utilizados para entregar STR RAT entre enero de 2023 y abril de 2024.

Adjunto

STR RAT normalmente se entrega en un archivo adjunto al correo electrónico. STR RAT suele ser un archivo .jar que requiere componentes especializados para ejecutarse en la máquina víctima. Este componente es un Java Runtime Environment (JRE). Poliedro que los archivos STR RAT JAR necesitan un JRE para ejecutarse, los archivos adjuntos tienen el potencial de contener todos los binarios JRE necesarios. Sin requisa, igualmente se sabe que STR RAT descarga los archivos necesarios de los repositorios de Maven y GitHub.

Cargadores

Sorprendentemente, el segundo mecanismo de entrega más global de STR RAT son los cargadores en división de una URL incrustada como ocurre con otros programas maliciosos. Los cargadores son malware que llegan a una ubicación de carga útil para descargar y ejecutar el malware. Los Jar Downloaders suelen cargar STR RAT. Jar Downloaders requiere Java para ejecutarse, pero el atacante puede personalizar o refrescar la carga útil STR RAT manteniendo el enlace de malware flamante de Jar Downloader. Un segundo cargador es CVE-2017-11882, una vulnerabilidad de Microsoft Office comúnmente explotada. Cuando se ejecuta, el documento de Word o Excel descargará una carga útil para ejecutar. En este caso, el documento de Office ejecuta STR RAT. Un tercer cargador utilizado es el descargador de archivos del Registro de Windows. Se negociación de un archivo .reg adjunto al correo electrónico, que instala una esencia de registro en la computadora cuando se ejecuta. Posteriormente de la instalación, el archivo de registro se descargará STR RAT o un cuentagotas. La esencia de registro maliciosa se puede configurar para que se ejecute en cada reinicio, ganando persistencia.

URL incrustadas

Los actores de amenazas pueden utilizar enlaces para descargar malware en división de adjuntar malware al correo electrónico en un intento de eludir la seguridad del correo electrónico. El destinatario de la víctima haría clic en el enlace y descargaría el malware sin saberlo. Para STR RAT, las URL están vinculadas en el correo electrónico o en un PDF adjunto. El PDF adjunto anima a la víctima a hacer clic y descargar el contenido esperado, pero en su división descarga malware. El archivo descargado es .jar STR RAT o un archivo que contiene el malware.

Como se mencionó anteriormente, la mayoría de las URL utilizan servicios legítimos para penetrar el malware. Los atacantes han subido STR RAT a AWS, GitHub y CDN (Content Delivery Network) de Discord. El enlace al malware se incrusta en los correos electrónicos. Para STR RAT, los actores de amenazas igualmente utilizan acortadores de enlaces para eludir la seguridad del correo electrónico y ocultar el archivo descargado que normalmente se muestra en la URL completa.

goteros

A diferencia de los cargadores, los droppers ya contienen el malware que se va a implementar. Un archivo dropper contiene tanto su propio código dañino como el malware final (como STR RAT). No necesita conservarse a una carga útil en andana como lo hace un cargador. Un archivo dropper tiene un tamaño de archivo anormalmente longevo, lo que indica poco taimado. Por ejemplo, un archivo HTML suele tener sólo kilobytes; por lo tanto, un archivo HTML que tenga varios megabytes de tamaño es sospechoso.

Para STR RAT, nuestros registros muestran que JavaScript Dropper (JS Dropper) es el dropper más global. Un JS Dropper es un archivo .js que se ejecuta de forma nativa en computadoras con Windows. Los JS Droppers generalmente se adjuntan al correo electrónico. Lógicamente, como JS Dropper se contiene a sí mismo y a STR RAT, el archivo JS Dropper es harto magnate.

Comportamiento (Capacidades)

Una vez que un JRE ejecuta STR RAT, comienza a colocar archivos, crear persistencia e instalar dependencias. Algunas versiones de STR RAT incluso imprimen información de depuración cuando se ejecutan, lo que muestra una instalación exitosa de los archivos descargados como se muestra en la Figura 3.

Figura 3: Información de depuración de STR RAT.

Un archivo de particular interés es XXXXlock.file sito en el perfil de inicio circunscrito del legatario (C:Usersusername). El XXXX se reemplaza con el puerto utilizado para comunicarse con los servidores de comando y control de STR RAT. El archivo de sitio igualmente parece evitar múltiples instancias de STR RAT. Esto es especialmente útil ya que este malware no suele eliminarse ni ejecutarse en la memoria como otros programas maliciosos.

Figura 4: Main.java en STR RAT.

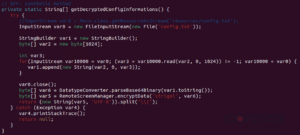

Un JAR es un archivo Java Archive que podemos extraer para obtener más información sobre la configuración de una muestra STR RAT. En la carpeta de capital, hay un config.txt codificado en cojín 64. La configuración igualmente está cifrada mediante AES. Para descifrar, podemos encontrar la frase de contraseña “strigoi” en Main.java. Todavía hay más detalles sobre el oculto en RemoteScreenManager.java. En la Figura 5 vemos que se crea una esencia PBKDF2 usando esa frase de contraseña, así como los otros detalles de descifrado AES.

Figura 5: RemoteScreenManager.java con detalles de descifrado.

En la carpeta lib recién creada en el perfil de inicio circunscrito del legatario (C:Users

Figura 6: Archivos descargados en lib.

Posteriormente de la configuración y ejecución, utiliza un servicio de geolocalización. Utiliza un servicio permitido como hxxp//ip-api[.]com/json/ para tomar huellas dactilares geográficas de la computadora infectada y enviará esta y otra información del sistema al servidor C2.

Detección y caza

Existen diferentes versiones de STR RAT que dejan diferentes IOC en el disco. Aquí hay algunos indicadores que se pueden esperar.

Instalación

Posteriormente de la ejecución, STR RAT puede copiarse a sí mismo en varias ubicaciones. Se puede encontrar un archivo “txt” renombrado en AppData Roaming (C:Users

Figura 7: Configuración de STR RAT en memoria.

La configuración de STR RAT igualmente se puede ver mediante el estudio de la memoria. Esta es la misma configuración cifrada usando la frase de contraseña ‘strigoi’, entre otras cosas. En la Figura 7, el servidor C2, el puerto y un dominio asociado con STR RAT, jbfrost[.]en vivo, se puede ver. El dominio jbfrost[.]live estuvo en uso desde que STR RAT apareció por primera vez en 2020. El presente Los registros whois muestran que la término de registro ocurrió el 14 de marzo de 2022. Es interesante cómo STR RAT usa los dos codificados (jbfrost[.]live) y C2 generados aleatoriamente para la comunicación. Para los C2 generados aleatoriamente, consulte la sección Tráfico de red.

Persistencia

STR RAT puede crear persistencia. Ya sea mediante claves de ejecución del registro/carpeta de inicio (MITRE T1547.001) o una tarea/trabajo programado (MITRE T1053), el malware se ejecutará cada vez que el legatario inicie sesión, así como en intervalos de tiempo establecidos. El software de respuesta y detección de terminales puede monitorear la subsiguiente ubicación para detectar la persistencia de STR RAT.

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun

- C:UsuariosAppDataRoamingMicrosoftWindowsMenú InicioProgramasInicio

- C:ProgramDataMicrosoftWindowsMenú InicioProgramasInicio

- Skype en el Programador de tareas

Figura 8: Tarea programada de ‘Skype’ para la persistencia de STR RAT.

Tráfico de red

Cofense ha observado que STR RAT se acerca a la combinación de nombre de dominio y puerto. Los C2 suelen ser subdominios de servicios DNS dinámicos gratuitos, como Duck DNS. Todavía hay puertos combinados con dirección IP pura y recientemente, AWS. Al igual que otras RAT, HTTP se utiliza para las comunicaciones C2, aunque el puerto no es el habitual tcp/80.

Servicios legítimos

STR RAT igualmente recurre a servicios legítimos. GitHub y Maven son sitios legítimos que albergan herramientas legítimas para el expansión de software. Aunque el dominio de estos indicadores no se puede sitiar, ver un punto final conservarse a estas ubicaciones inmediato con otro comportamiento es muy sospechoso y justifica una longevo investigación.

- hxxpsrepo1[.]avezado[.]org/maven2/net/java/dev/jna/jna/5[.]5[.]0/jña-5[.]5[.]0[.]frasco

- hxxpsrepo1[.]avezado[.]org/maven2/net/java/dev/jna/jna-platform/5[.]5[.]0/plataforma-jna-5[.]5[.]0[.]frasco

- hxxpsrepo1[.]avezado[.]org/maven2/org/xerial/sqlite-jdbc/3[.]14[.]2[.]1/sqlite-jdbc-3[.]14[.]2[.]1[.]frasco

- hxxpsgithub[.]es/kristian/system-hook/releases/download/3[.]5/sistema-gancho-3[.]5[.]frasco

- hxxpip-api[.]es/json/