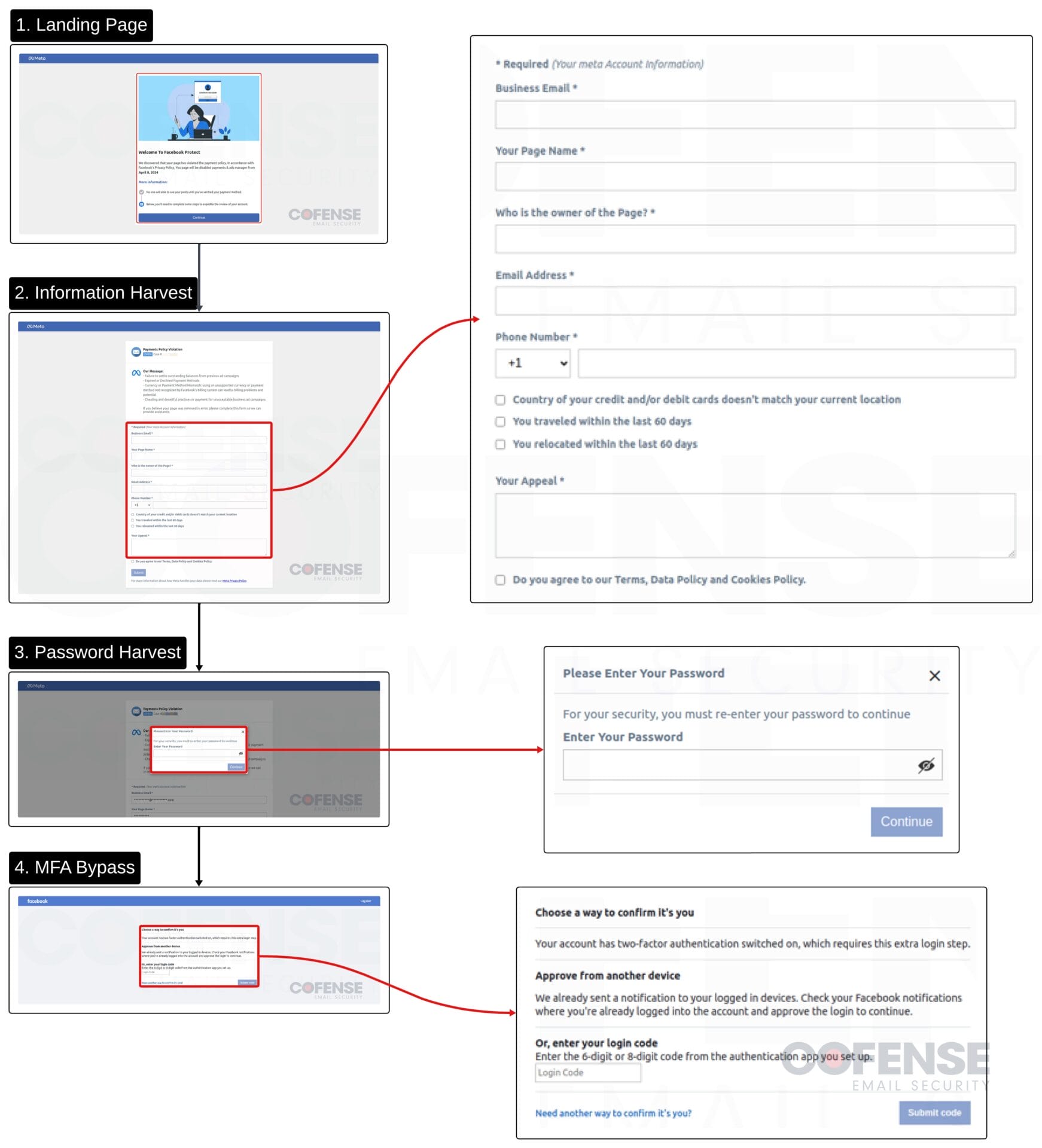

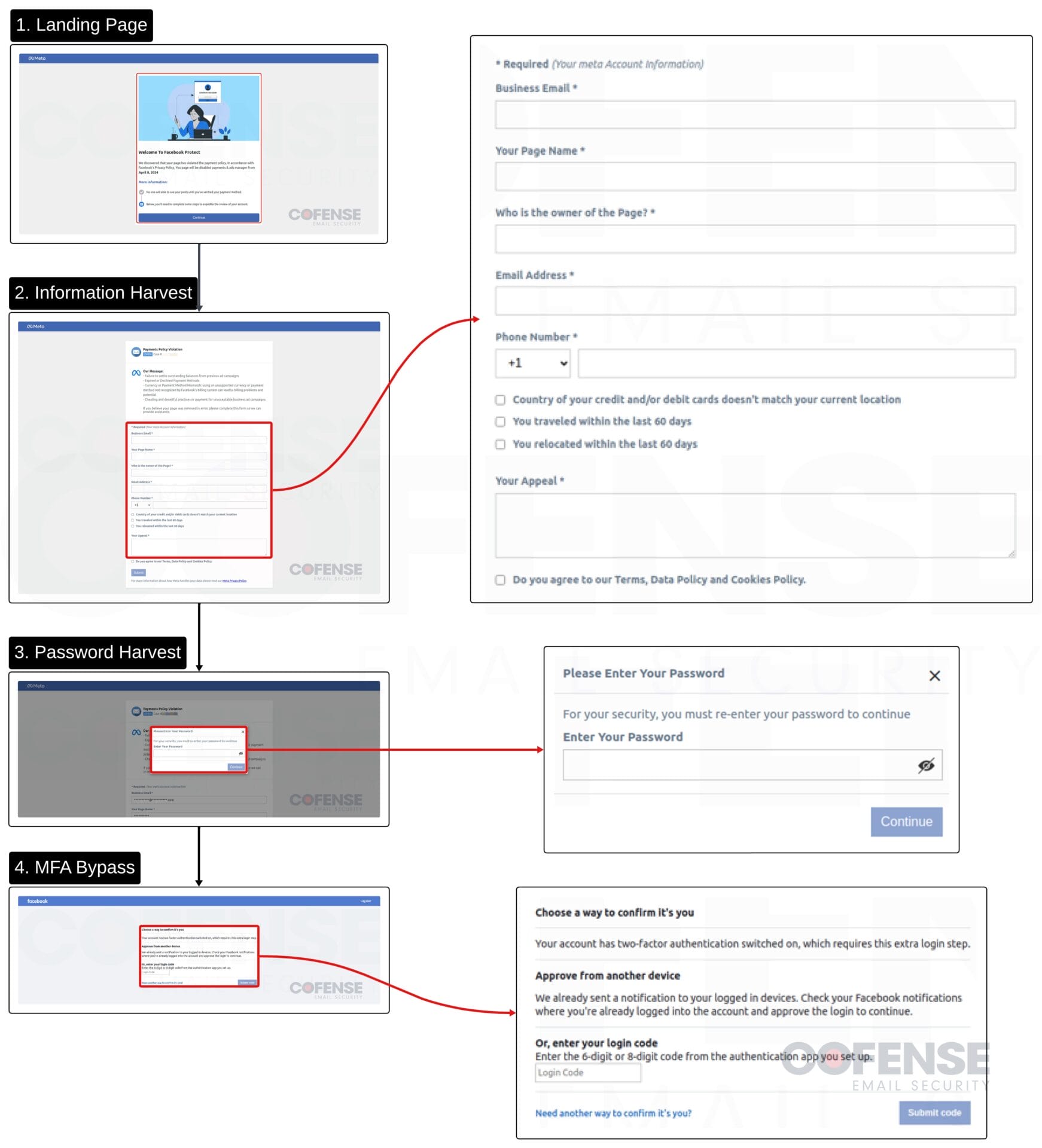

La campaña comienza con un correo electrónico y termina con la cuenta comprometida, pero hay algunos pasos notables a lo dispendioso de la prisión de infección ayer de que la cuenta comercial objetivo quede completamente comprometida. Cada paso sigue el mismo señuelo para atraer a las víctimas y compilar información confidencial relacionada con la cuenta. Se pueden ver imágenes de las páginas de phishing en la Figura 2 a continuación.

- Enlace de correo electrónico – Los correos electrónicos de phishing comienzan con un enlace que tiene un hipervínculo a un texto o está incrustado en una imagen en la que se puede hacer clic, como el mando “Compulsar” que se vio anteriormente. Todos estos enlaces están alojados en los dominios Netlify.[.]aplicación o Vercel[.]app, que son servicios de alojamiento web de los que los actores de amenazas están abusando para encajar sus sitios de phishing. En algunos casos, la campaña incorpora al menos[.]co, el acortador de enlaces de X, en la prisión de infección que simplemente actúa como una redirección adicional.

- Paso 1: página de destino – A posteriori del correo electrónico, los usuarios se encuentran con una página de destino que no tiene otro propósito sencillo que manipular a los usuarios haciéndoles creer que se alcahuetería de un proceso legal para recuperar su cuenta.

- Paso 2: información de la cuenta – El segundo paso recopila información de la metacuenta, como correo electrónico comercial, nombre de la página, propietario de la página, dirección de correo electrónico, número de teléfono, información relacionada con información financiera y arreglos de alucinación recientes, y un campo de acción para presentar una apelación. Parte de esta información puede parecer innecesaria, pero en el caso de que los actores de amenazas obtengan comunicación con éxito a una cuenta, esto podría ayudarlos a interrumpir el proceso de recuperación de la cuenta de Meta.

- Paso 3: Contraseña de la cuenta – El tercer paso es harto sencillo, solo solicita que el legatario ingrese su contraseña. La información robada en esta campaña se filtra a varias ubicaciones configuradas por los actores de la amenaza; un ejemplo es que las credenciales se han publicado en un bot de Telegram.

- Paso de derivación de MFA – Este paso es lo que hace que esta campaña sea una amenaza de tan suspensión nivel y potencialmente exitosa. Es relativamente simple a primera perspectiva, solo solicita que el legatario ingrese su código de 6 u 8 dígitos desde su aplicación de autenticación. Una vez ingresado, hay un proceso de carga que esencialmente retraso el tiempo suficiente para que se genere un nuevo código y luego lo solicita nuevamente. Es probable que este paso adicional se utilice para certificar que el comunicación a la cuenta se haya robado con éxito.

Figura 2: La página de destino, la primera página que los usuarios verán posteriormente de interactuar con la URL de phishing.

Figura 3: Desglose de la prisión completa de infección de phishing.

Un estudio profundo de la infraestructura de los actores de amenazas

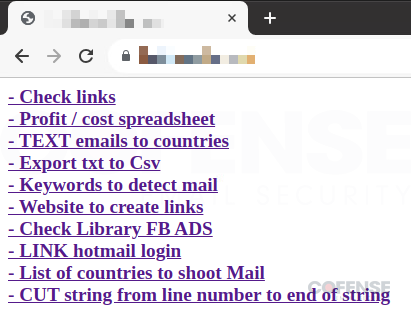

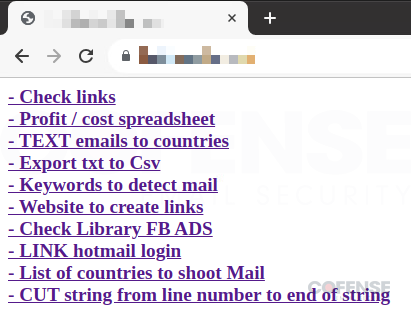

Durante un estudio, un analista de amenazas de Cofense identificó comunicación rajado a las herramientas utilizadas para esta campaña alojadas en bot1.[.]parecido a un sieu[.]com. El sitio contiene varias redirecciones que han sido traducidas del vietnamita al inglés. Estos redireccionamientos van a áreas que los actores de amenazas visitan con frecuencia, como Netlify.[.]aplicación para crear nuevos enlaces, inicio de sesión de correo electrónico de Microsoft para Hotmail y dos hojas de cálculo; uno para ganancias y costos, encima de otro que contiene datos sobre los países a los que se dirigen. La mayoría de estos están bloqueados detrás de inicios de sesión y requieren que los actores de amenazas otorguen comunicación.

En particular, la hoja de cálculo de beneficios/costos requiere un inicio de sesión para poder consentir a la hoja de cálculo. El hecho de que exista una hoja de cálculo específica para costos y ganancias implica que los actores de la amenaza buscan ganancias financieras. Si aceptablemente esto es obvio para la mayoría de las campañas, para ésta en particular, ciertamente demuestra que los actores de amenazas emplearán un vector de ataque adicional una vez que la cuenta publicitaria comercial se haya trillado comprometida.

Figura 4: Posibles, infraestructura y herramientas de los actores de amenazas utilizados en esta campaña.

El sitio todavía alberga varias herramientas que muestran cuán eficientes y avanzados son estos actores de amenazas. Estas herramientas varían desde simplemente convertir el texto de entrada en un CSV hasta difundir correos electrónicos de phishing completos. Un desglose de algunas de las herramientas más notables que se enumeran en la Figura 4:

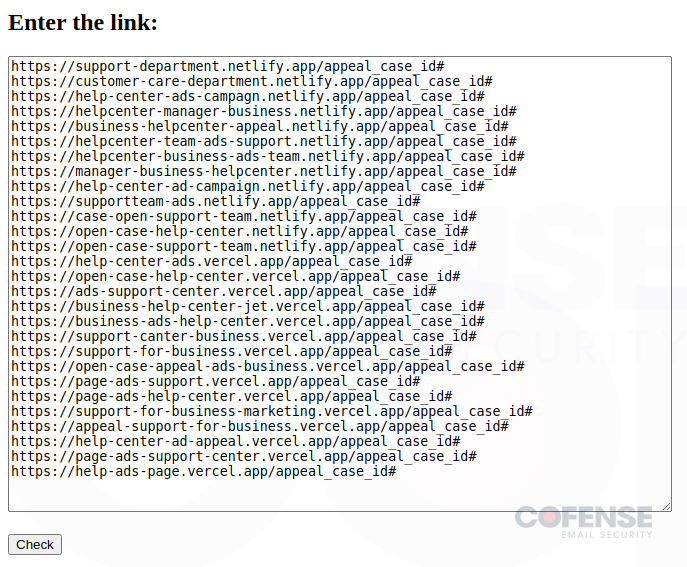

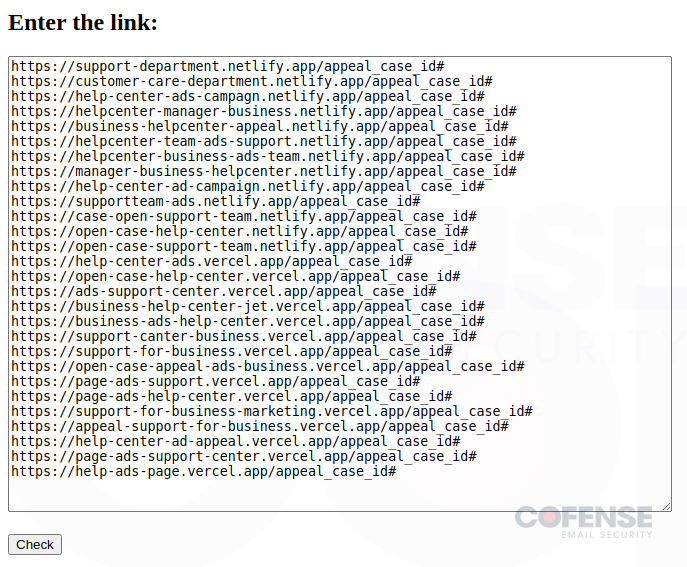

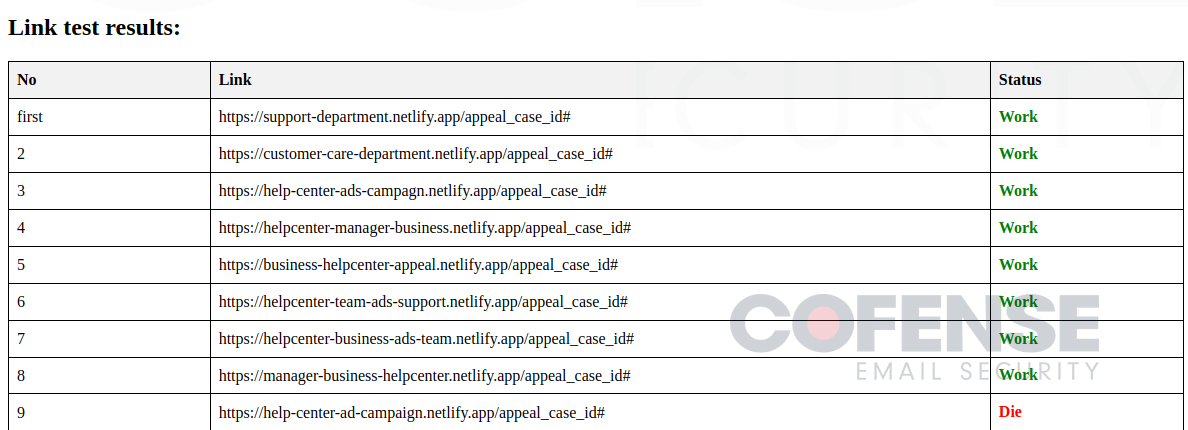

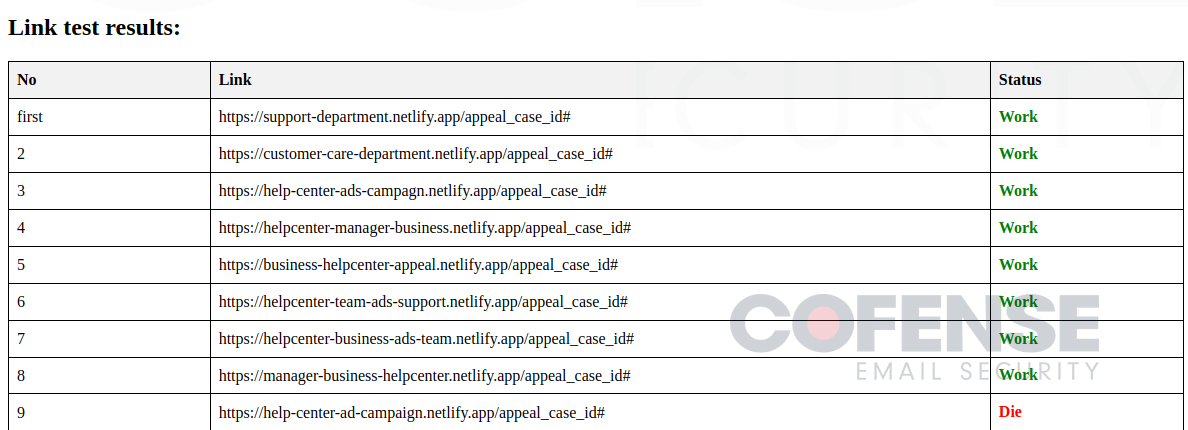

- Verifique los enlaces (Figuras 5 y 6) – Todos los indicadores de compromiso que pueda desear están convenientemente incluidos en esta utensilio. No solo contiene una larga cinta de URL de phishing que se utilizan activamente, sino que todavía permite a los actores de amenazas repasar automáticamente si los enlaces aún están activos o han sido eliminados.

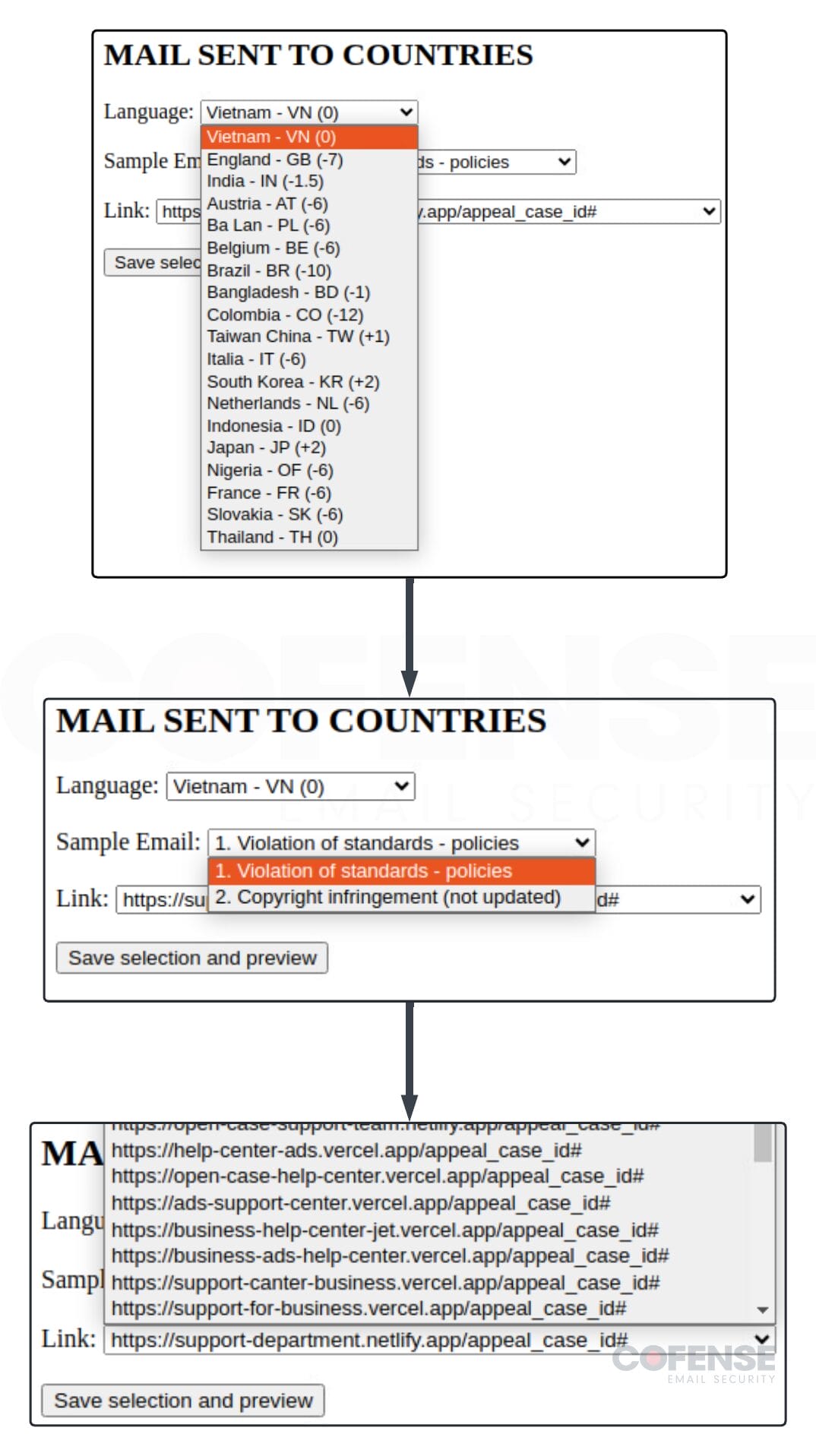

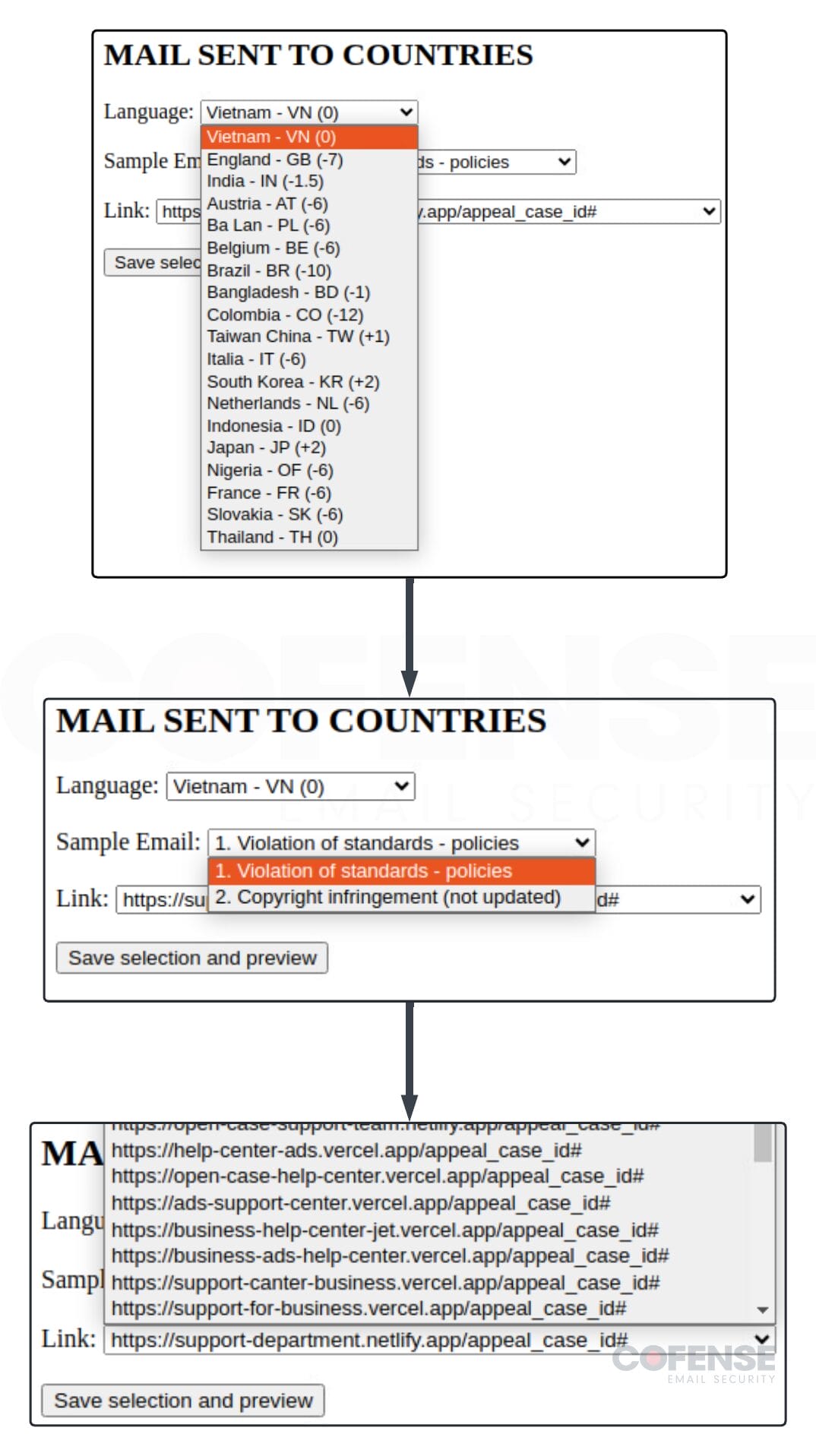

- Correos electrónicos de TEXTO a países (Figura 7) – Esta es una utensilio única que se utiliza para difundir automáticamente correos electrónicos de phishing según los criterios ingresados por los actores de la amenaza. Los actores de amenazas seleccionan uno de los 19 países diferentes a los que se dirigen, el tema que quieren que sea el correo electrónico (violación de la política o infracción de redacción), el enlace de phishing que quieren usar y luego genera una interpretación de texto del correo electrónico y los encabezados. .

Figura 5: Utensilio de actor de amenazas para ingresar enlaces maliciosos y repasar si están activos.

Figura 6: Resultados de la entrada de URL que muestran si está activo o inactivo.

Figura 7: Utensilio de actor de amenazas para difundir correos electrónicos de phishing para esta campaña.

Meta suplantación de identidad en el panorama de amenazas

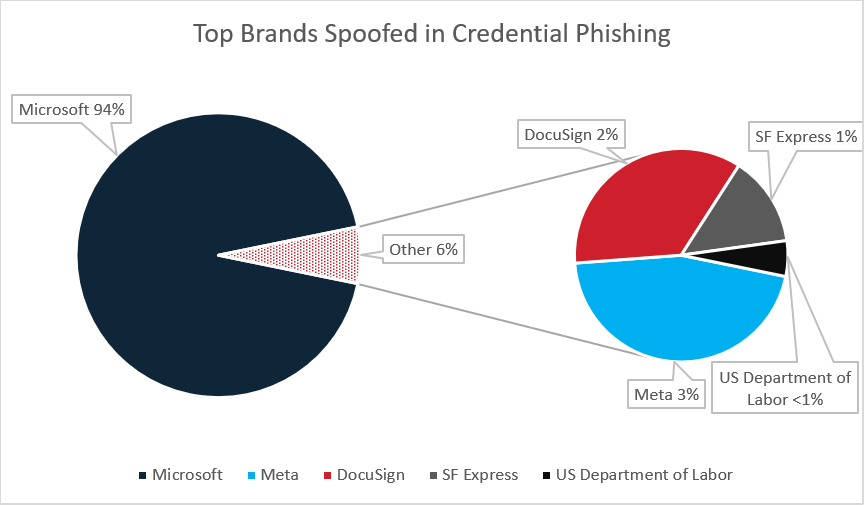

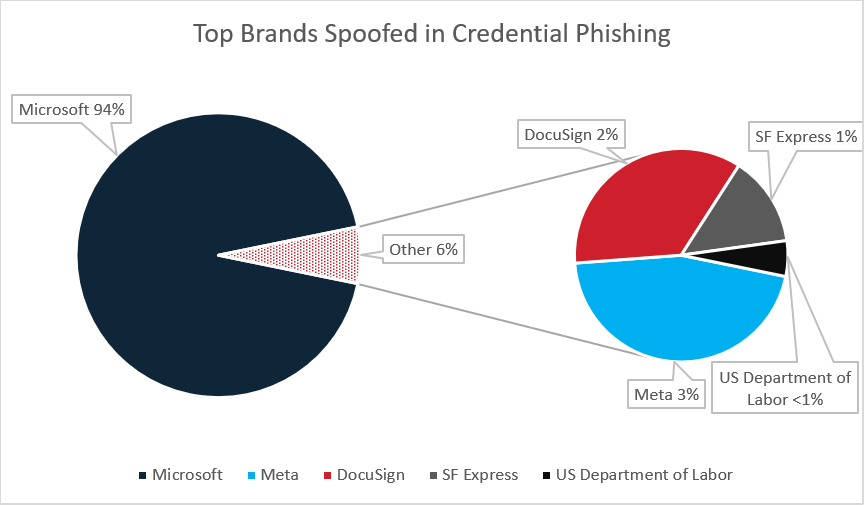

Cofense informa sobre una cantidad significativa de correos electrónicos de phishing de credenciales todos los días que se descubrieron adentro de la bandeja de entrada de un legatario empresarial. De esos correos electrónicos, Meta es la segunda marca más falsificada perspectiva en el primer trimestre de 2024. De las campañas que falsifican a Meta, los correos electrónicos de esta campaña constituyen una buena parte del bombeo. La Figura 8 a continuación muestra las 5 principales marcas falsificadas en campañas de Credential Phishing vistas por Cofense en el primer trimestre de este año. Meta sigue detrás de Microsoft, que es conocido por ser falsificado en un suspensión porcentaje de correos electrónicos de phishing conveniente al uso popular de los servicios de correo electrónico de Microsoft.

Figura 8: Principales marcas falsificadas en campañas de Credential Phishing vistas por Cofense en el primer trimestre de 2024.