Por Nathaniel Raymond

Los documentos de Microsoft Office en el paquete de software Office365 se han convertido en un pilar para muchos usuarios que necesitan crear documentos para informes comerciales, ensayos universitarios, currículums, toma de notas esenciales e incluso observación estratégicos. Los documentos de Office ofrecen una amplia escala de soluciones de software de estampado no solo de texto sino todavía de datos que incluyen tecnologías que introducen la método algorítmica a través de una macro o, más recientemente, con la integración de secuencias de comandos Python que se agregan a Excel para una forma más dinámica y método de interpretación. estampado y visualización de datos. Sin retención, esta versatilidad todavía los convierte en un armas cibernética potencial, capaz de distribuir phishing y malware de credenciales. Estas amenazas pueden variar desde enlaces simples o códigos QR incrustados en el interior de un documento hasta amenazas más complejas, como la “Vulnerabilidad de corrupción de memoria de Microsoft Office” o CVE-2017-11882, que a menudo se combina con el “Microsoft Office/WordPad Remote”. Vulnerabilidad de ejecución de código” o CVE-2017-0199.

Por otra parte, los actores de amenazas todavía pueden utilizar el verbo de programación nativo para documentos de Office llamado Visual Basics para Aplicaciones, o VBA, para crear macros maliciosas que se ejecutan una vez que se abre el documento. Comprender estos vectores de distribución, como expedir documentos por correo electrónico o compartirlos a través de servicios en la estrato, es crucial para que las empresas se aseguren de que los obtengan los usuarios adecuados y pertinentes. Por lo tanto, este vector de distribución ha llevado a que los documentos de Office se envíen mediante archivos adjuntos de correo electrónico o enlaces incrustados al documento alojado en servicios de alojamiento en la estrato, volviéndose popular en los correos electrónicos. Los actores de amenazas utilizan estos puntos en popular contiguo con el diseño de documentos de múltiples formas maliciosas para distribuir phishing o malware de credenciales y, al mismo tiempo, darle a la campaña de correo electrónico una sensación de legalidad mediante la suplantación de marcas y temas. Poliedro el daño potencial que pueden causar estas amenazas, es fortalecedor para las empresas ser conscientes de las amenazas comunes que pueden ganar a la bandeja de entrada de un heredero que utiliza documentos de Office.

Puntos esencia

- Los documentos de Microsoft Office son herramientas invaluables y versátiles para innumerables usuarios que los utilizan para diversos fines en entornos comerciales y personales.

- Las tecnologías de documentos de Office pueden ofrecer herramientas de distribución de malware de diseño enredado utilizando exploits como CVE-2017-11882 y CVE-2017-0199 o utilizar el verbo VBA integrado para macros de ejecución cibernética.

- Por el contrario, los documentos de Office todavía pueden ser simples en su enfoque de ofrecer solo un enlace o código QR incrustado en el documento.

- Los actores de amenazas, aceptablemente versados en la destreza popular de adjuntar documentos en correos electrónicos o enlaces incrustados a un documento de Office, aprovechan esta naturalidad. Elaboran correos electrónicos que pueden parecer legítimos, lo que aumenta el peligro para los usuarios.

Enlaces en documentos de Office

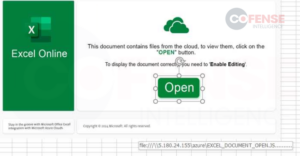

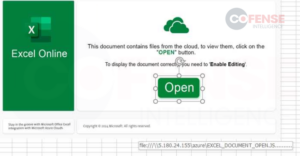

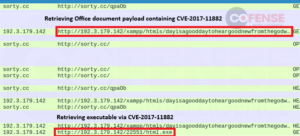

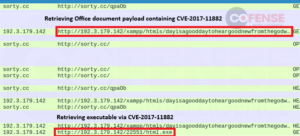

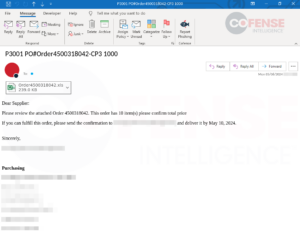

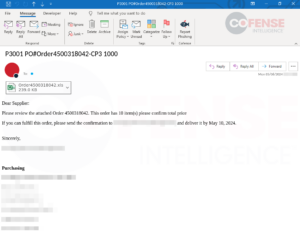

Los enlaces incrustados en documentos de Office son una táctica popular utilizada por actores de amenazas de diversas habilidades para distribuir malware y phishing de credenciales. Sin retención, en Cofense a menudo se ha considerado que los enlaces en documentos de Office son un medio para distribuir más phishing de credenciales que malware. Como se podría imaginar, los documentos de Office se pueden crear en varios estilos y formatos para añadir una capa de credibilidad de que el documento es permitido. Los documentos de Office pueden variar desde texto sin formato en la página hasta usos más creativos de imágenes y formas incrustadas para ofuscar el enlace incrustado. La Figura 1 es un correo electrónico de phishing de credenciales con un archivo adjunto RTF creado en Microsoft Word que se ha conocido en las bandejas de entrada de varios usuarios y entrega un documento de apariencia sencilla que contiene un enlace a una página de phishing de Microsoft, como se muestra en la Figura 2.

Figura 1: Correo electrónico de phishing de credenciales con un enlace incrustado en el interior del documento RTF Word adjunto.

Figura 2: Página de phishing de credenciales de Microsoft.

Como se indicó, el malware se distribuye tan fácilmente como el phishing de credenciales en relación con enlaces en documentos de Office. La Figura 3 muestra un correo electrónico de una campaña de malware DarkGate con una hoja de cálculo de Excel adjunta que contiene un enlace que entrega un cuentagotas de JavaScript, que luego descarga y ejecuta el malware DarkGate. En contraste con la Figura 1, el documento de Excel es un poco más creativo en su enfoque al invitar a los usuarios a hacer clic en el enlace incrustado, tomándose el tiempo para intentar ocultar el enlace incrustado.

Figura 3: Correo electrónico de DarkGate con un enlace incrustado en el interior de un documento de Excel adjunto.

Códigos QR en documentos de Office

Los códigos QR son un enigma cuando se proxenetismo de amenazas cibernéticas. Es asegurar, un heredero debe demostrar cierto nivel de esfuerzo al interactuar con códigos QR, ya que no son tan accesibles como un enlace ni autónomos como una macro o CVE-2017-11882/0199. Poliedro que los códigos QR no son tan fáciles como hacer clic en un enlace o descargar y aclarar un archivo adjunto, encima de tener que usar un dispositivo capaz de escanear un código QR, se pueden colocar códigos QR en una posición en la que un heredero pueda cuestionar la validez del QR. codificar más fácilmente. Por el contrario, los códigos QR ofrecen más defensas contra el disimulo y la ofuscación de la seguridad autónoma, especialmente cuando están integrados en imágenes o archivos. Esto puede dificultar la detección de los datos subyacentes del código QR, lo que facilita eludir las suites de seguridad, como las puertas de enlace de correo electrónico de seguridad o (SEG). A pesar del misticismo que rodea al código QR en las amenazas cibernéticas, son una amenaza importante que Cofense ha conocido separar en popularidad, sobre la cual se ha escrito en blogs anteriores. Los documentos de Office no son una excepción cuando contienen un código QR ladino, como se muestra en la Figura 4.

Figura 4: Correo electrónico de phishing de credenciales con un código QR incrustado en el interior de un documento de Word adjunto protegido con contraseña.

Figura 5: Página de phishing de credenciales de MOHRSS.

Macros de oficina

En el mundo contemporáneo, la automatización crece exponencialmente cada año que pasa, y más aún con el auge de la inteligencia químico. Los documentos de Office no son diferentes; Es posible que se requiera automatización para ayudar a acortar la repetición manual al crear documentos. Ingrese a Visual Basic para Aplicaciones o simplemente a VBA. Este verbo de programación integrado ayuda a los usuarios al permitir que se implemente una método algorítmica, emplazamiento macro, para mejorar la eficiencia del heredero y del negocio. Sin retención, los actores de amenazas todavía pueden utilizar esta poderosa automatización para distribuir todo tipo de malware.

A partir de la Figura 6, vemos un correo electrónico simple y llanada con un documento adjunto de Microsoft Word. Si realizamos observación estáticos del documento ladino, encontraremos que contiene una macro maliciosa escrita con el verbo VBA integrado. Esta macro está configurada para ejecutarse una vez que el heredero haya destapado el archivo. Esto queda claro con la función “Sub AutoOpen()” al eclosión de la macro. Esto hace que estos documentos sean extremadamente peligrosos, ya que el heredero requiere poco esfuerzo para iniciar el proceso de infección. Sin retención, no todo está perdido si un heredero abre un archivo adjunto con un documento de Office cargado de macros.

![]()

![]()

Figura 6: Correo electrónico y observación invariable del archivo que revela código VBA ladino.

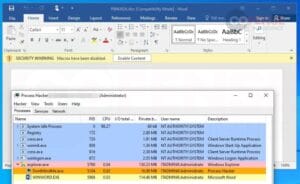

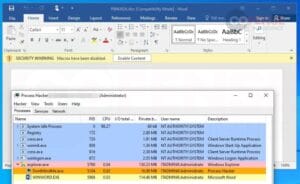

En junio de 2022, en respuesta a esta amenaza, Microsoft lanzó una modernización de sus productos Office que bloqueaba la ejecución de macros de forma predeterminada. Esto significa que si un heredero descargara y abriera un documento de Office que contiene una macro, se encontraría con un banner que le advertiría sobre cualquier macro en el interior de los documentos y le permitiría habilitarla si así lo desea, como se muestra en la Figura 7. .

Figura 7: Documento de Office Word cargado de macros con la ejecución de macros deshabilitada.

Sin retención, si el heredero elige “Habilitar contenido”, esencialmente dejando que se ejecute la macro, se iniciará el proceso de infección. Poliedro que VBA es un verbo de programación integrado en los documentos de Office, existen muchas formas potenciales en que el documento puede gestar malware. Sin retención, en este ejemplo específico, que se muestra en la Figura 8, podemos ver que PowerShell se usa para descargar y ejecutar la primera carga útil en una URL de OneDrive usando un comando “IEX” o Invoke-Expression PowerShell para tratar y ejecutar los datos descargados como código. . Luego, la macro tiene una carga útil de segunda etapa, que se muestra en la Figura 6, donde se aloja el resto de los datos ejecutables.

Figura 8: Documento facultado para macros que ejecuta comandos de PowerShell para una maduro infección.

El documento de Office cargado de macros se hizo popular en gran medida gracias al género Emotet, que utilizó principalmente estas tácticas de macros para distribuir el malware Emotet. Así, las macros de Office fueron uno de los mecanismos de entrega más populares por pandeo observado por Cofense. Aunque los documentos de Office cargados de macros son una vía poderosa para distribuir malware que requiere el último esfuerzo del heredero para su ejecución, no son tan populares como otros mecanismos de entrega en la ahora, como los exploits CVE-2017-11882 o CVE-2017-0199, gracias a una parte importante del malware Emotet desactivado por las entidades encargadas de hacer cumplir la ley.

Vulnerabilidades de documentos de Office

CVE-2017-11882

La “Vulnerabilidad de corrupción de memoria de Microsoft Office” o CVE-2017-11882 es una vulnerabilidad que utiliza el editor de ecuaciones integrado de Office, que permite mostrar ecuaciones matemáticas gráficas de LaTeX en un documento. La vulnerabilidad de desbordamiento del búfer del editor de ecuaciones permite inyectar código ladino en el software y ejecutarlo una vez que el heredero ha destapado el documento, estableciendo el esfuerzo para ejecutar el código ladino en los mismos niveles que la ejecución de macros. A diferencia de las macros, la vulnerabilidad no tiene defensas predeterminadas como las macros que no permiten la ejecución cibernética de macros de forma predeterminada. Esto coloca a la vulnerabilidad en un detención estado de popularidad como una excelente alternativa a las macros.

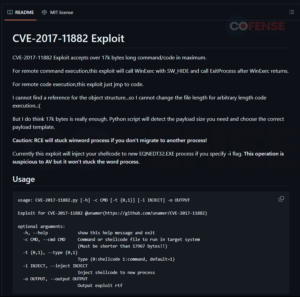

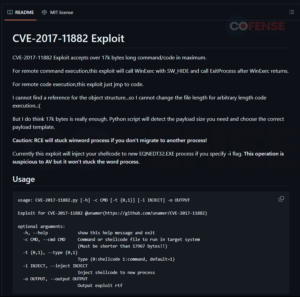

Cofense ha observado que la vulnerabilidad CVE-2017-11882 es una opción de mecanismo de entrega muy popular entre los actores de amenazas. Esta popularidad se ve exacerbada por las herramientas de código destapado que pueden permitir la creación autónoma de documentos de Office que contienen la vulnerabilidad, que se pueden encontrar simplemente usando un motor de búsqueda. La búsqueda de la vulnerabilidad revela que estas herramientas, como los ejemplos que se muestran en la Figura 9, están disponibles para cualquiera que desee utilizar la vulnerabilidad. Tenga en cuenta que estas herramientas de código destapado mostradas no deben considerarse las herramientas de facto del actor de amenazas con respecto a estas vulnerabilidades. Estos ejemplos solo muestran cómo un actor de amenazas con un cargo de tacto de moderado a detención puede crear scripts o programas que permitan crear de forma autónoma documentos de Office que contengan cualquiera de las vulnerabilidades.

Figura 9: Herramientas de código destapado para crear documentos de Office que contienen la vulnerabilidad CVE-2017-11882.

Figura 10: Documento Excel adjunto que contiene la vulnerabilidad CVE-2017-11882 que entrega el Agent Tesla Keylogger.

CVE-2017-0199

La “Vulnerabilidad de ejecución remota de código de Microsoft Office/WordPad” o CVE-2017-0199 permite que aplicaciones HTML de Microsoft (HTA) con formato incorrecto incrustadas en el interior de archivos RTF o de texto enriquecido ejecuten código remoto para recuperar cargas avíos de fortuna remotos para una maduro infección. Una de esas cargas suele ser la de documentos que contienen la vulnerabilidad CVE-2017-11882. Al igual que la vulnerabilidad CVE-2017-11882, CVE-2017-0199 todavía es popular correcto al paso a herramientas de código destapado o a la creación especializada de dichas herramientas, como las que se muestran en la Figura 11, y al hecho de que requiere poco esfuerzo para al heredero aclarar el documento, similar a la ejecución cibernética de macros.

Figura 11: Útil de código destapado para crear documentos de Office que contienen la vulnerabilidad CVE-2017-0199.

Figura 12: Documento de Excel adjunto que entrega FormBook a través de la esclavitud de descarga CVE-2017-0199 a CVE-2017-11882.