Por Dylan Duncan

El 21 de febrero de 2024, Cofense Intelligence identificó una campaña de phishing vanguardia dirigida al sector del petróleo y el gas para entregar Rhadamanthys Stealer, un ratero de información reformista ofrecido como malware como servicio (MaaS). La campaña incorpora varias tácticas, técnicas y procedimientos (TTP) complejos pegado con un señuelo único de incidentes vehiculares que falsifica a la Oficina Federal de Transporte. Esta campaña sigue de cerca a varias actualizaciones de Rhadamanthys MaaS en el mercado y a la aniquilación por parte de las fuerzas del orden del agrupación LockBit Ransomware, uno de los Ransomware como servicio más notorios del mercado. Correcto a la singularidad de la campaña y la tasa de éxito con la que los correos electrónicos llegaban a los objetivos, se publicó una alerta flash de Cofense Intelligence sobre una nueva campaña de malware MaaS InfoStealer dirigida al sector de petróleo y gas pegado con un noticia de amenazas activas.

Puntos secreto

- Los correos electrónicos de phishing utilizan un señuelo único para incidentes vehiculares y, en etapas posteriores de la prisión de infección, falsifican a la Oficina Federal de Transporte en un PDF que menciona una multa significativa por el incidente.

- Los TTP de esta campaña siguen el ejemplo de aquellos conocidos por ayudar a eludir las puertas de enlace de correo electrónico seguras (SEG) y otras capas de infraestructura de seguridad que existen para poner en cuarentena los correos electrónicos maliciosos.

- En común, el objetivo de la campaña es infectar a los usuarios con Rhadamanthys Stealer, un MaaS reformista que es poco global en el panorama de amenazas de phishing.

- Según un noticia de Cyberint, Rhadamanthys Stealer recibió actualizaciones importantes (modernización 5.0) a principios de este año que mejoraron las capacidades de robo y las tácticas de distracción.

- Esta campaña apareció pocos días a posteriori de que las fuerzas del orden eliminaran el agrupación de ransomware LockBit. Si correctamente esto podría ser una coincidencia, hubo informes de que Rhadamanthys Stealer se utilizó en la entrega del ransomware LockBit en 2023.

Campaña de phishing dirigida al sector de petróleo y gas

A partir de este noticia, los objetivos de esta campaña han estado principalmente en el sector de petróleo y gas. No está claro por qué lo es este sector específico, pero la campaña en su forma coetáneo podría ser relevante en la mayoría de los sectores si los actores de amenazas decidieran cambiar de objetivo. Si correctamente la campaña enviaba correos electrónicos activamente, alcanzaba sus objetivos a un ritmo preocupante. Esto se atribuye a una combinación de TTP de uso global que se sabe que interrumpen el investigación. Al unirse a múltiples TTP, como dominios confiables, múltiples redireccionamientos e imágenes en las que se puede hacer clic, los actores de amenazas pueden aumentar las posibilidades de que sus correos electrónicos eludan los estándares de seguridad de correo electrónico actuales y alcancen los objetivos. La Figura 1 muestra la prisión de infección de esta campaña desde el actor de la amenaza hasta el ejecutable final de Rhadamanthys Stealer.

Figura 1: Esclavitud de infección de la campaña de phishing.

La campaña comienza cuando los actores de amenazas crean un asunto y un cuerpo únicos para cada correo electrónico, siendo el tema común el transporte del destinatario involucrado en un incidente. El primer indicador solapado es un enlace incrustado en el correo electrónico que abusa de una redirección abierta, una vulnerabilidad en un sitio web que permite a los actores de amenazas disfrutar una ruta específica en un dominio probado para redirigir a las víctimas a una ubicación maliciosa. Los redireccionamientos abiertos en esta campaña están alojados principalmente en dominios legítimos de Google, específicamente Google Maps y Google Imágenes. El enlace incrustado redirige a un acortador de URL, una URL generada para disminuir el tamaño de una URL pero que igualmente ayuda a ocultar la URL. El acortador de URL actúa como una capa adicional de distracción en esta campaña, porque los actores de amenazas generalmente asocian más redireccionamientos en la prisión de infección para tener más posibilidades de que los SEG no reconozcan la intención maliciosa del correo electrónico, lo que parece ser el caso.

A posteriori de la redirección, las víctimas son dirigidas a un archivo PDF en el que se puede hacer clic y alojado en docptypefinder.[.]info, un dominio registrado el mismo día en que se vio por primera vez esta campaña. El PDF, que se muestra en la Figura 4 más delante en el noticia, es una imagen en la que se puede hacer clic que falsifica a la Oficina Federal de Transporte y menciona una posible multa de $30,000 por el incidente. Al hacer clic en la imagen, se descarga o se solicita la descarga de un archivo ZIP. Este archivo contiene un ejecutable que, cuando se ejecuta, descomprime e inicia Rhadamanthys Stealer. El malware inicia inmediatamente una conexión con una ubicación de comando y control (C2) que recopila credenciales robadas, billeteras de criptomonedas u otra información confidencial.

Incidentes vehiculares y señuelos de necesidad

Por muy peculiar que parezca utilizar incidentes de vehículos como señuelo de phishing, los actores de amenazas aquí hacen un inmenso esfuerzo para avalar que sus correos electrónicos pegado con la prisión de infección apunten a las emociones del destinatario. El cuerpo y el asunto de cada correo electrónico son diferentes del subsiguiente, pero se pueden resumir notificando a un empleado sobre un incidente automovilístico a través de una notificación al empleador, posibles acciones legales o incluso un aviso de contacto con la policía. La Figura 2 a continuación es un ejemplo de uno de los correos electrónicos de phishing vistos en esta campaña. Si correctamente el asunto y el cuerpo diferirán de los de otros correos electrónicos, el tema común sigue actual, en este caso una notificación de un empleador de que el empleado tuvo un choque automovilístico.

Figura 2: Correo electrónico de phishing con tema de incidente de transporte que entrega Rhadamanthys Stealer.

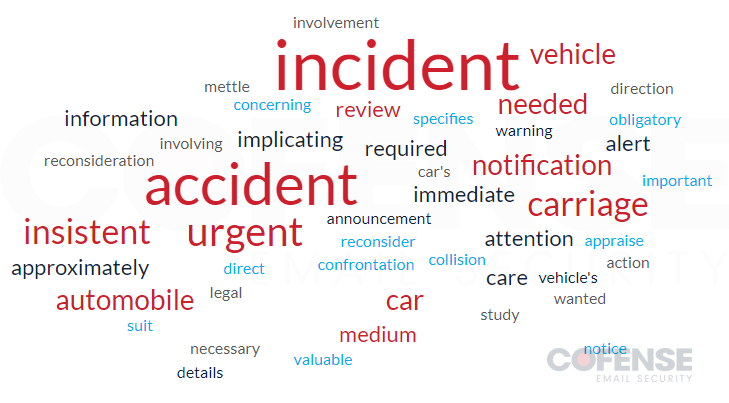

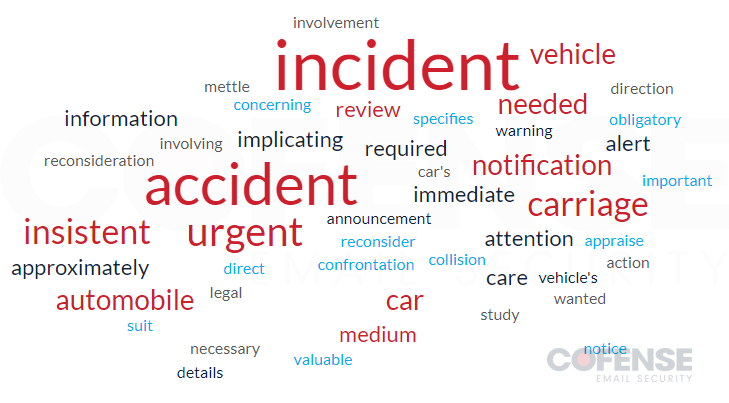

Correcto al prominencia de correos electrónicos y la resultón aleatoriedad de cada correo electrónico, se creó la Figura 3 para dar una idea de todas las palabras secreto utilizadas a lo espacioso de toda la campaña. Siguiendo la recorrido de la campaña, palabras populares como incidente, choque, transporte, automóvil, carro, carruaje y otras palabras secreto se ven claramente en la cirro de palabras. Sin secuestro, adicionalmente de esas, hay varias palabras de relleno para despertar las emociones del destinatario, como urgente, inmediato, requerido, notificación, preocupante e importante. El nivel de aventura de una amenaza de phishing aumenta enormemente cuando los actores de la amenaza combinan TTP que se sabe que ayudan a eludir la seguridad con señuelos correctamente diseñados y socialmente diseñados como este.

Figura 3: Montón de palabras secreto utilizadas en los asuntos de los correos electrónicos.

La tabla 1 a continuación es solo una muestra de cuán diverso es cada asunto de correo electrónico. Todos los temas siguen el mismo tema pero parecen generarse aleatoriamente. El tema global consiste en palabras de relleno emocionales como urgente o atención necesaria, y luego un mensaje que hace remisión al choque. Correcto al prominencia de la campaña y la singularidad de cada correo electrónico, es posible que los actores de amenazas hayan incorporado IA o ChatGPT para ayudar en las diferentes frases.

Tabla 1: Diferentes temas utilizados en la campaña.