Cofense Intelligence™ Observación Decisivo

Por: Max Ganon

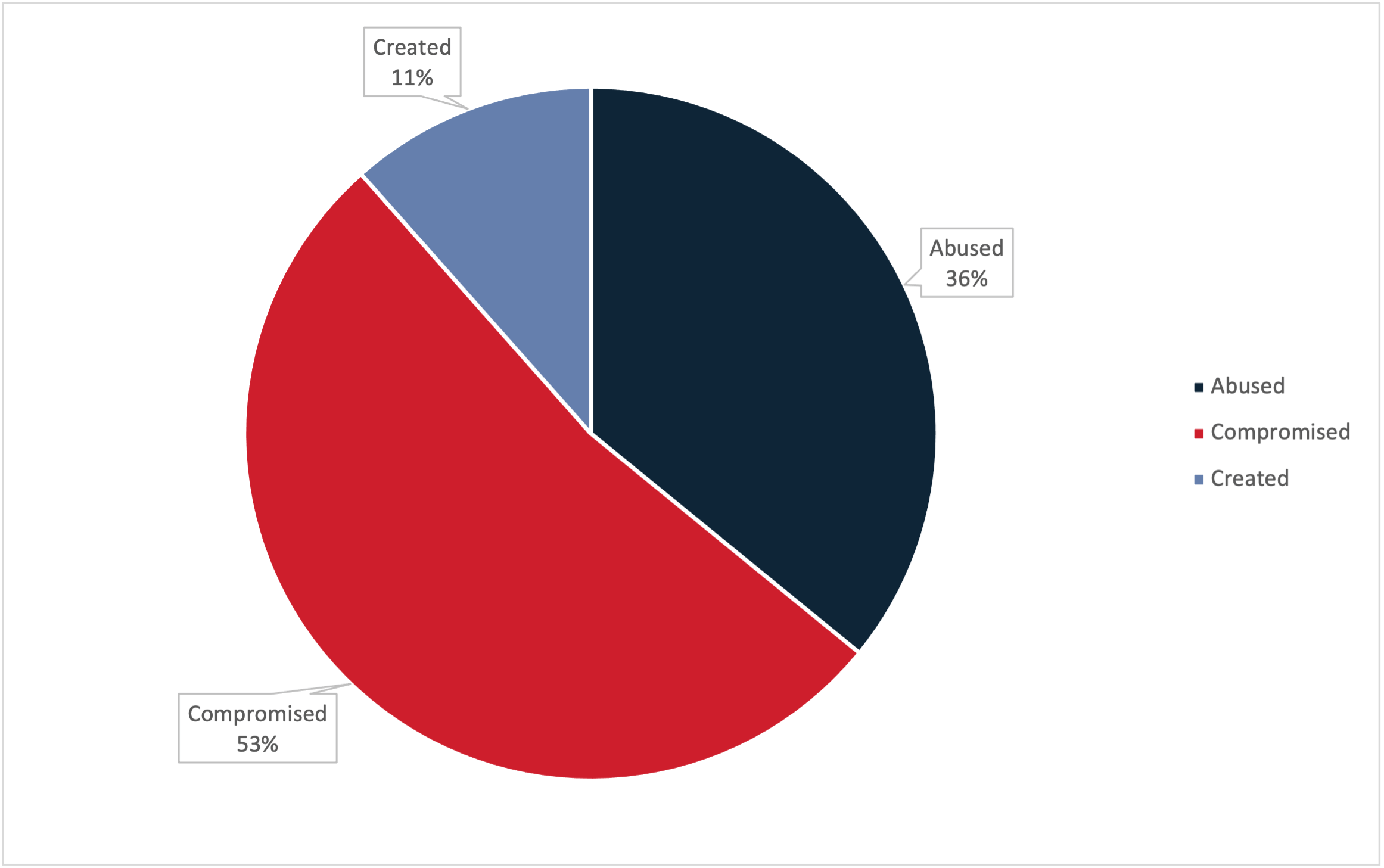

Dominios alojamiento de malware cae en aproximadamente 3 categorías: creado, comprometido y abusado. Clos dominios relacionados son dominios creados por un actor de amenazas antiguamente de suplantación de identidad campaña y se utilizan en esa campaña para entregar malware. Los dominios comprometidos son dominios que han tenido algunos parte de sus bienes comprometidos y utilizados para meter malware. Los dominios abusados son probado servicio, como Documentos de Google, cual son siendo abusado para entregar malware. Es importante tanto para los defensores de la red como para los usuarios cotidianos comprender las diferenciascon qué frecuencia se ve cada uno, y asimilar qué despabilarse. Aunque las categorías son consistentes con las vistas en el phishing de credenciales, la proporciones y la composición de los dominios son diferentes. Por ejemplo, solo 6% de todo comprometido y creado dominios utilizados en direcciones URL incrustadas en correos electrónicos para entregar malware directamente o a través de una redirección de enero a mayo 2023 hizo uso de subdominios. Hsin requisa, como se describe en nuestro Observación Decisivo Subdominios personalizados en campañas de phishing de credenciales, en 2022 encima 69% de las campañas de phishing de credenciales subdominios usados.

Puntos esencia

- Los dominios creados suelen ser utilizados por actores de amenazas más avanzados, no son muy efectivos para eludir las puertas de enlace seguras de correo electrónico (SEG) y son muy efectivos para engañar a las víctimas. Constituyeron el 11% de las URL incrustadas que entregan malware vistas en 2023 hasta la vencimiento.

- Los dominios comprometidos son utilizados por actores de amenazas de niveles de sagacidad moderados a avanzados, son moderadamente efectivos para eludir los SEG y son moderadamente efectivos para engañar a las víctimas. Constituyeron el 53% de las URL incrustadas que entregan malware vistas en 2023 hasta la vencimiento.

- Los dominios abusados son utilizados por actores de amenazas de cualquier nivel de sagacidad, son muy efectivos para eludir los SEG y son muy efectivos para engañar a las víctimas. Constituyeron el 37% de las URL incrustadas que entregan malware manido en 2023 hasta la vencimiento.

Dominios de campaña de malware integrado en correo electrónico: creados, comprometidos o abusados

Los actores de amenazas pueden optar por entregar malware a través de URL incrustadas en correos electrónicos o mediante un archivo adjunto directo. Los archivos adjuntos suelen ser la ruta de entrega más directa y simple que pueden configurar los actores de amenazas, pero los SEG, así como los destinatarios capacitados y vigilantes, los detectan mucho más fácilmente. Las URL incrustadas, por otro flanco, pueden mejorar las posibilidades de que un correo electrónico de phishing llegue a las bandejas de entrada, de varias maneras. Si un actor de amenazas elige usar una URL en extensión de un archivo adjunto directo, tiene algunas opciones. Cada una de las tres categorías (Abusado, Comprometido, Creado) tiene diferentes compensaciones que afectan tanto la comicios del actor de amenazas como la capacidad de detección y defensa de los defensores de la red. Las siguientes secciones desglosarán algunas estadísticas, qué deben despabilarse los defensores de la red y los reporteros, y algunas de las posibles razones por las que los actores de amenazas podrían designar cada opción.

Figura 1: porcentaje de billete de tipos de dominio durante los primeros cinco meses de 2023.

Dominios creados

Los dominios creados son dominios creados por un actor de amenazas con el propósito expresamente de meter o apuntar a malware y, a menudo, forman parte de campañas más avanzadas. Estas campañas son avanzadas en el sentido de que sus narrativas están perfectamente desarrolladas y son consistentes, el correo electrónico está diseñado con más cuidado para engañar a los destinatarios y, por lo común, entregan malware que es más engorroso, como Ursnif o Gh0st RAT. Los actores de amenazas incluso se benefician de la creación de dominios para campañas de malware porque, por lo común, pueden nutrir sus cargas avíos disponibles durante mucho más tiempo que con un dominio abusado.

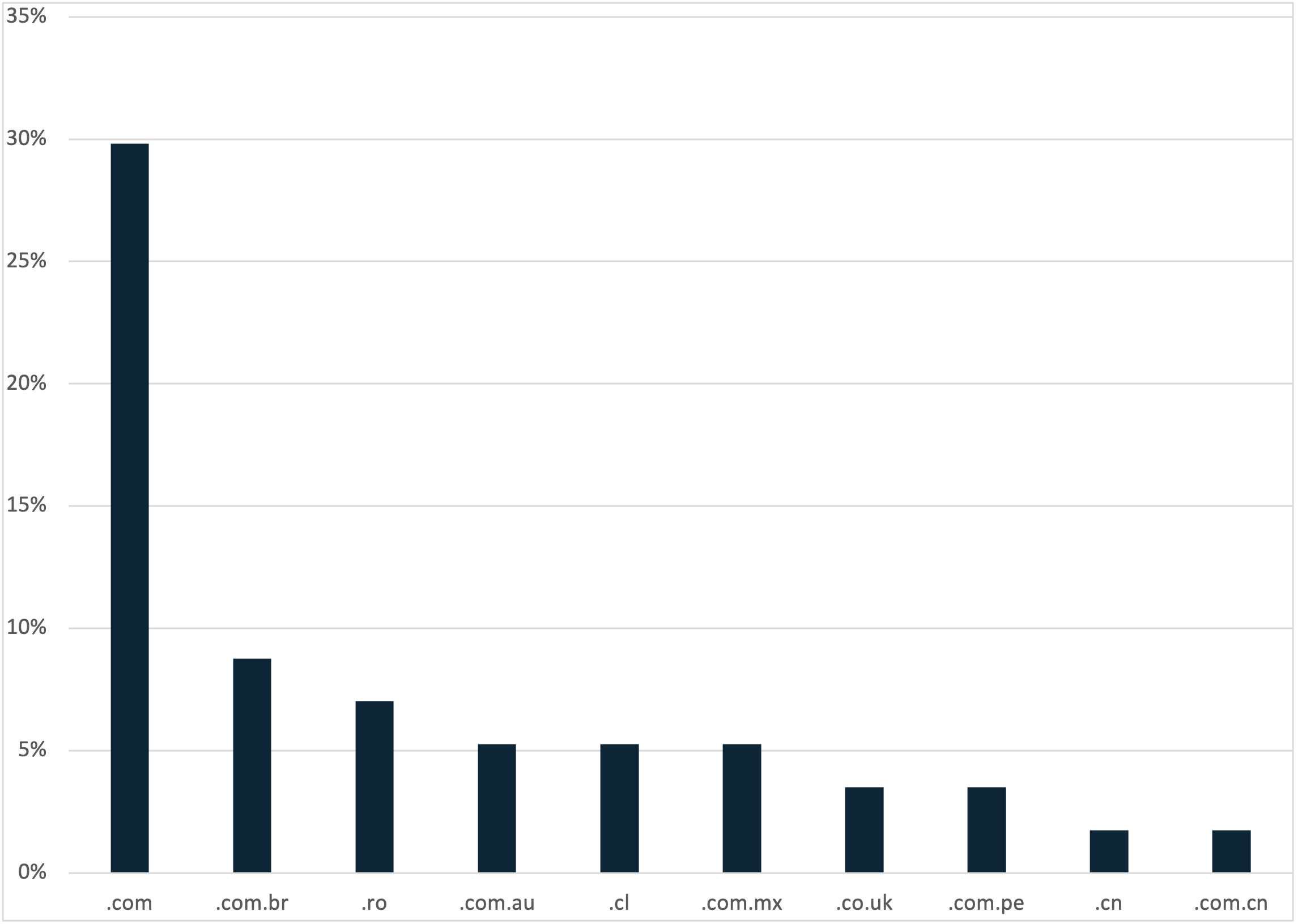

Una desventaja importante para los actores de amenazas que usan dominios que han creado para campañas de malware es que los SEG pueden asediar dominios según la vencimiento de creación o la desidia de puntaje de reputación. En consecuencia, los actores de amenazas deben involucrarse en una planificación y un esfuerzo adicionales para crear dominios mucho antiguamente de su uso y establecer una reputación no maliciosa. Incluso cuando lo hacen, es posible que el dominio solo se pueda usar durante un breve período de tiempo en una sola campaña antiguamente de que la comunidad de seguridad lo detecte y lo crónica. Otro inconveniente importante para los actores de amenazas es que la creación de dominios puede ser costosa y padecer mucho tiempo en función del dominio de nivel superior (TLD). Los dominios en algunos TLD son más baratos, o potencialmente gratuitos, y más fáciles de comprar, pero es menos probable que pasen por un SEG que un TLD más conocido (y, por lo tanto, más caro).

Figura 2: Porcentaje de billete de TLD vistos en dominios creados por actores de amenazas.

En sumario, cuando se integran directamente en un correo electrónico, los dominios creados por los actores de amenazas suelen ser más difíciles de detectar para los destinatarios, pero más fáciles de detectar para las soluciones de seguridad automatizadas. Por estos motivos, solo un pequeño porcentaje de las URL integradas en correos electrónicos contienen dominios creados por actores de amenazas. Los dominios creados por actores de amenazas pueden ser más avíos en etapas posteriores del ataque, luego de redirigir a una víctima potencial a través de dominios comprometidos y abusados, pero no detallamos ese uso en este crónica.

- Tiempo de vida de las cargas avíos de malware: grande

- Omisión de SEG: Omite algunos SEG

- Facilidad de uso: Viable

- Costo del Dominio: Parada

- Complejidad y sofisticación de la campaña: inscripción complejidad y sofisticación

- Porcentaje de campañas de este tipo vistas en 2023: 11%

- Clan de malware más global entregada por este tipo de dominio 2023: Gh0st RAT

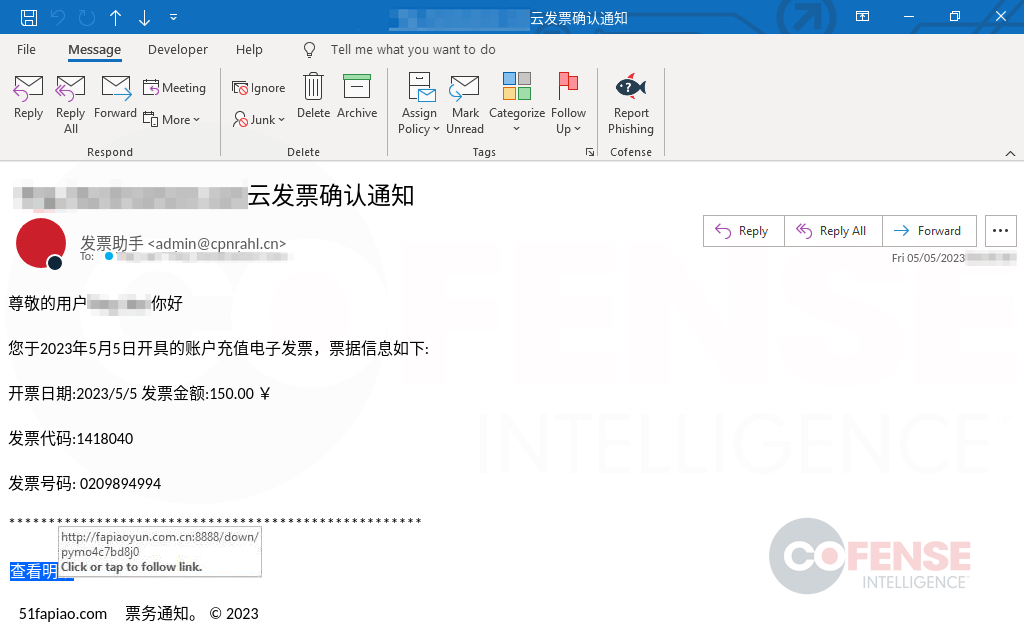

Ejemplo de campaña de malware: Gh0st RAT

Las campañas con dominios creados por actores de amenazas incorporados a menudo se encuentran entre las más complejas y, a menudo, entregan algunos de los programas maliciosos más sofisticados. Como se muestra en la Figura 3, el correo electrónico está cuidadosamente diseñado para que parezca probado, utilizando el nombre y la empresa del destinatario, un dominio creado que se traduce aproximadamente como “Extracto en la abundancia” y el dominio creado utiliza el TLD .cn que coincide con el idioma del correo electrónico. Esta campaña entregó Gh0st RAT, que es una RAT acondicionado públicamente que es simple en su forma básica pero viable de personalizar y se puede convertir en poco sofisticado.

Figura 3: campaña de phishing que utiliza un dominio personalizado para meter Gh0st RAT.

Dominios comprometidos

Los dominios comprometidos son dominios legítimos que se utilizan en campañas de malware luego de activo sido comprometidos por el actor de amenazas de alguna guisa, como a través de una aplicación web pasivo. Esto no significa necesariamente que un actor de amenazas pueda modificar los registros DNS para el dominio, pero puede permitirles un control sin restricciones del contenido de ese dominio. Esta categoría incluye subdominios de un dominio comprometido, aunque los subdominios comprometidos rara vez se ven entregando malware. Los dominios comprometidos atraen a los actores de amenazas por varias razones:

- por lo común, tienen una puntuación de historial y reputación de la que carecen los dominios creados por los actores de amenazas

- no tienen los costos de alojamiento asociados con un dominio propiedad de un actor de amenazas

- proporcionan una capa extra de anonimato

- es menos probable que los propietarios de dominios comprometidos realicen exploración de seguridad en los archivos alojados

Sin requisa, generalmente requieren más esfuerzo que un dominio maltratado, ya que el autor de la amenaza primero debe comprometer el dominio por sí mismo o comprar el golpe a un corredor.

- Tiempo de vida de las cargas avíos de malware: Moderado

- Omisión de SEG: omite muchos SEG

- Facilidad de uso: Moderado

- Costo: Moderado

- Complejidad y sofisticación de la campaña: moderada a inscripción

- Porcentaje de campañas de este tipo vistas en 2023: 53%

- La tribu de malware más global entregada por este tipo de dominio 2023: NetSupport RAT

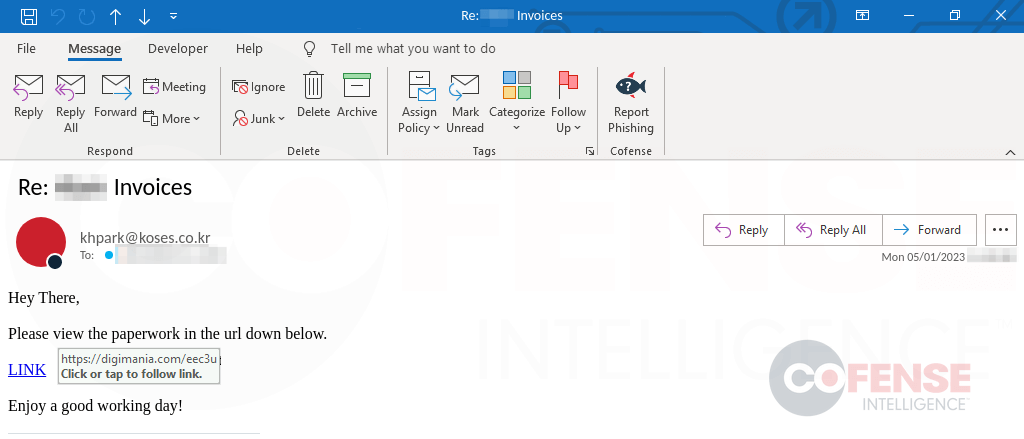

Ejemplo de campaña de malware: NetSupport RAT

A menudo, una campaña utilizará varios dominios comprometidos diferentes, pero todos ellos redirigirán para descargar malware desde la misma ubicación final, que a menudo es otro dominio comprometido o un dominio creado y propiedad del actor de amenazas. Esto es especialmente cierto en el RAT de NetSupport, que se muestra en la Figura 4, que con frecuencia tiene ocho o más dominios comprometidos únicos que redirigen para descargar el malware desde un único dominio comprometido.

Figura 4: Campaña de phishing que utiliza un dominio comprometido para meter RAT de NetSupport.

Dominios abusados

Las URL incrustadas que contienen dominios abusados en campañas de malware consisten principalmente en sitios para compartir archivos, como Google Docs y Microsoft OneDrive (que se usan para meter temporalmente malware), o sitios que permiten la redirección (que se usan para dirigir a la víctima al malware). Los actores de amenazas que aprovechan los dominios de intercambio de archivos a menudo pueden hacerlo con anciano facilidad que configurar un dominio personalizado para meter malware o comprar o comprometer un dominio existente para meter su malware. De las tres categorías, es más probable que los SEG confíen en los dominios abusados. La desventaja para los actores de amenazas es que la mayoría de los servicios de alojamiento de archivos no conservan los archivos maliciosos por mucho tiempo. Esto podría deberse a un tope de tiempo inherente o al tiempo que tarda el servicio en detectar que el archivo alojado es malware. En particular, los dominios de Google representaron el 16% de todos los dominios abusados, comprometidos y creados que alojan malware acondicionado para descargar desde un enlace incrustado en un correo electrónico. La complejidad de los correos electrónicos que utilizan dominios de los que se ha hecho uso indebido para meter malware varía desde los más simples hasta algunos de los más complejos. Dicho esto, la mayoría de ellos son tan sencillos como el que se ve en la Figura 5. De todos los dominios abusados vistos en 2023, Google constituyó el 43 %, Mediafire constituyó el 14 % y OneDrive constituyó solo el 8 %.

- Tiempo de vida de las cargas avíos de malware: corto

- Omisión de SEG: omite muchos SEG

- Facilidad de uso: Viable de usar

- Costo: Bajo

- Complejidad y sofisticación de la campaña: moderada a inscripción

- Porcentaje de campañas de este tipo vistas en 2023: 37%

- La tribu de malware más global entregada por este tipo de dominio 2023: Remcos RAT

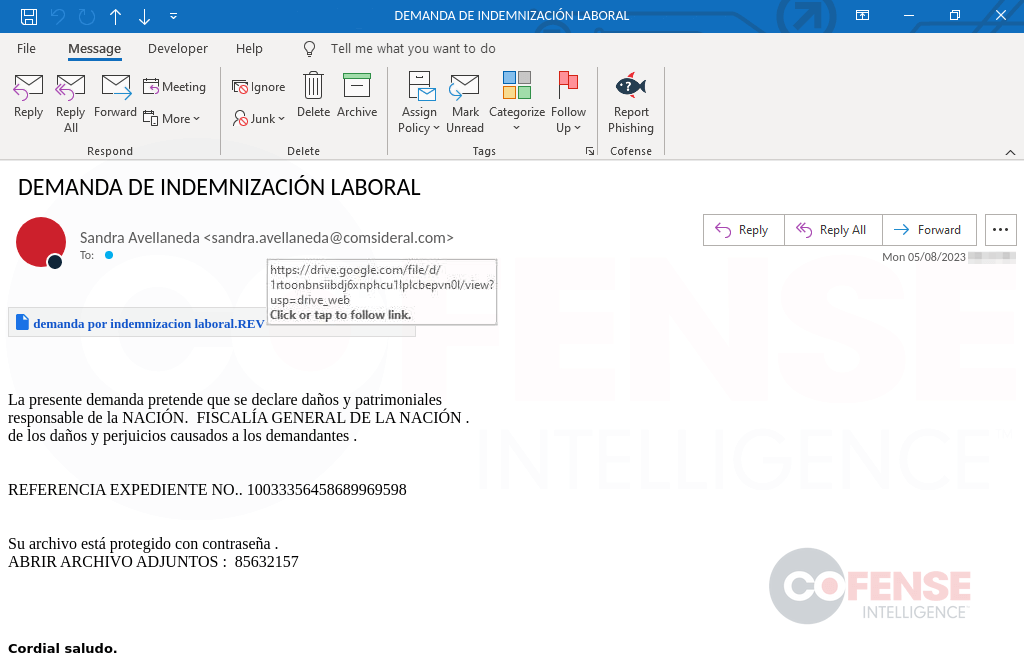

Ejemplo de campaña de malware: Remcos RAT

De todas las URL de Google que alojan malware, más del 79 % albergaba archivos RAT de Remcos. Estos archivos suelen ser ejecutables de más de 1 GB de tamaño, contenidos en archivos más pequeños protegidos con contraseña. Al hacer que los archivos sean artificialmente grandes, los actores de amenazas evitan que Google los escanee.

Figura 5: Campaña de phishing que utiliza un proveedor de alojamiento probado abusado para meter Remcos RAT.

Mitigación

El primer paso para mitigar cualquier amenaza de correo electrónico es determinar si se necesita un servicio. Por ejemplo, ¿su ordenamiento tiene una escazes comercial vivo de permitir correos electrónicos con URL de Google Drive? De lo contrario, ponga en cuarentena o bloquee los correos electrónicos con Drive[.]Google[.]com en ellos es una táctica perfectamente válida. Algunos SEG permiten un manejo más granular de las URL e incluso pueden permitirle especificar acciones para dominios que se han creado internamente de un período de tiempo determinado. Se debe determinar la escazes de los dominios creados recientemente y cualquier posible excepción cuando esta opción esté acondicionado. El uso de la vencimiento de creación de un dominio generalmente no ayuda a identificar los dominios comprometidos, pero se puede usar para evitar que una gran mayoría de la categoría de dominios “Creados” entreguen malware. Finalmente, en términos de manejo de dominios comprometidos, no existe una decisión viable. En cambio, la defensa más confiable es detectar la naturaleza maliciosa del correo electrónico en sí mismo en extensión de centrarse nada más en el dominio. Hexaedro el hecho de que los correos electrónicos con dominios comprometidos terminan en las bandejas de entrada con tanta frecuencia, está claro que los SEG no pueden defenderse por completo contra ellos. En consecuencia, la forma más confiable de defenderse contra el uso de dominios comprometidos en correos electrónicos que envían malware es tener empleados perfectamente capacitados que detecten correos electrónicos sospechosos, proporcionen a esos empleados un mecanismo simple para informar esos correos electrónicos e integren de guisa efectivo IOC particulares e inteligencia derivada de esos correos electrónicos informados por humanos en soluciones automatizadas.