Escrito por Nathaniel Raymond

Se ha observado un conjunto en transformación de actividad de phishing de credenciales dirigidas a las credenciales de Microsoft Office 365 que llegan a las bandejas de entrada de correo electrónico de las empresas. Esta actividad está categorizada por varios componentes esencia que la hacen destacar de otras campañas. Los componentes esencia incluyen:

- Más de 120 dominios de phishing únicos creados con el registrador “a prueba de balas” R01-RU, que aloja miles de URL de phishing.

- Tropelía de los servicios de proxy de IP y CAPTCHA de Cloudflare para alcanzar fuerza y antianálisis

- El uso de servicios de phishing atribuible a la aparentemente desaparecida operación Phishing-as-a-Service indicación “Caffeine”, que fue creada por el fabricante del kit “MRxC0DER” y cuenta con una API para la brío de correo electrónico.

Los correos electrónicos interiormente de este conjunto de actividades están diseñados de forma simple, utilizando un enlace incrustado (generalmente una redirección abierta) para redirigir al beneficiario a la página de monasterio de credenciales. Las URL de estas páginas de monasterio de credenciales han seguido ciertos patrones durante el posterior año. Estos patrones a menudo cambian a posteriori de un período de tiempo, y el cambio más vasto y más nuevo se produjo en abril de 2023. Los asuntos de los correos electrónicos van desde notificaciones sobre contraseñas o mensajes hasta temas de impuestos.

¿Quién eres? Registrador ruso “a prueba de balas” utilizado para proteger la identidad y la infraestructura de los actores de amenazas

El conjunto de actividades de phishing abordado en este mensaje utiliza exclusivamente el registrador de dominios R01-RU. R01-RU se identifica en varios foros de piratería como un registrador ruso “a prueba de balas” donde los actores de amenazas pueden crear y meter un dominio de forma segura con fines maliciosos, sin tener que preocuparse por perder dominios registrados por informes de fraude y encargarse el costo irrecuperable que conlleva. . Esto hace que el registro y alojamiento de dominios sea atractivo para los adversarios. Todavía puede significar que incluso si se elimina el contenido de phishing, el adversario aún controla el dominio y puede reutilizarlo en futuras campañas.

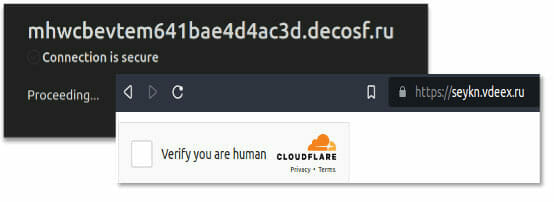

Nublado con posibilidad de phishing: se abusa de los servicios de Cloudflare para optimizar y proteger las operaciones de phishing

Cloudflare es un servicio de seguridad de dominio genuino para que los usuarios cotidianos mantengan seguros sus sitios web. Sin incautación, esto hace que los servicios de Cloudflare, como CAPTCHA, IP proxy y otros servicios de seguridad de Cloudflare, todavía sean atractivos para los actores de amenazas. El demasía de los servicios de Cloudflare permite a los actores de amenazas reforzar sus propias operaciones e infraestructura de varias maneras:

- Los servicios de CAPTCHA aseguran que el cliente visitante sea un beneficiario auténtico del país de destino a través del filtrado de IP

- Los servicios CAPTCHA todavía garantizan que los servicios de seguridad automatizados no puedan investigar el contenido de phishing.

- Los servicios de proxy de IP permiten que el actor de amenazas oculte el proveedor de alojamiento llamativo del dominio para parar el proceso de asesinato.

El conjunto de actividades analizado en este mensaje utiliza tanto CAPTCHA como IP proxy para cada dominio de phishing de credenciales creado a través de R01-RU.

Figura 1: Un ejemplo de servicios CAPTCHA de Cloudflare abusados

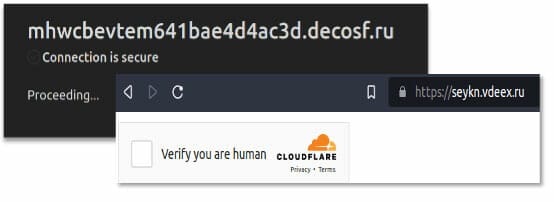

Es solo una mamá de PHaaS: las URL usan patrones consistentes en los dominios que probablemente pertenecen al proveedor de phishing como servicio “Caffeine” “MRxC0DER”

Phishing-as-a-Service no es falta nuevo, otorga a los adversarios con poco o ningún conocimiento técnico paso a herramientas de phishing como kits de phishing, plantillas de correo electrónico, scripts de correo electrónico, dominios para meter páginas de phishing de credenciales y mucho más por un precio. El actor de amenazas “MRxCODER es un prolífico fabricante de kits de phishing que ofreció dichos servicios de phishing y vendió los servicios a través de su ahora aparentemente desaparecida tienda “Caffeine”. Su marca y logotipo falsifican el servicio genuino de transmisión en vivo Caffeine TV. Aunque parece que los servicios de phishing de Caffeine ya no se usan ni se actualizan, esta campaña muestra que los kits que vendió todavía están en uso.

En la Figura 2, mostramos un dominio (netsn[.]ru) que MRxC0DER identificó específicamente como propiedad de su servicio de phishing.

Figura 2: Enlace de dominio receloso MRxC0DER

Este dominio (netsn[.]ru) y sus URL han compartido patrones distintos con los otros dominios en un conjunto de actividad más vasto durante la maduro parte del año pasado:

- Cada dominio está interiormente del TLD .ru

- Cada dominio se registra a través de R01-RU

- Cada URL que se encuentra en estos dominios tiene una ruta que contiene cadenas alfanuméricas de longitudes específicas, acompañadas de uno de varios prefijos o sufijos designados.

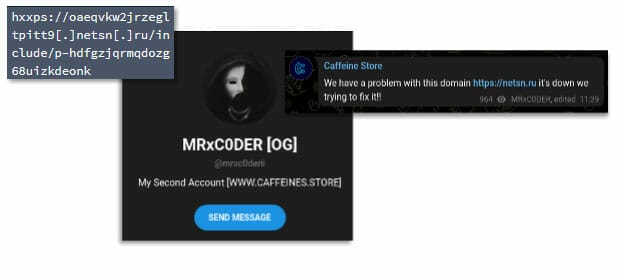

La tienda Caffeine en Telegram se creó en septiembre de 2021, anunciando la Interpretación 8 de un kit de phishing de credenciales de Microsoft Office 365, como se muestra en la Figura 3. El sitio web de cafeína[.]La tienda se remonta más a espaldas, con su creación el 1 de mayo de 2021. Aunque la tienda Caffeine ya no se mantiene ni en Telegram ni en el sitio web principal, se han observado correos electrónicos de phishing que reflejan estos patrones particulares que llegan a las bandejas de entrada de los usuarios desde el tercer trimestre de 2022.

Figura 3: Cafeína Telegram Shop anuncia servicios CAPTCHA en septiembre de 2021

Se han conocido varias iteraciones del kit de phish a lo holgado de la vida útil del servicio Caffeine, lo que demuestra la flexibilidad y aclimatación de MRxC0DER. Por ejemplo, como se muestra en la Figura 3, la tienda Caffeine publicitó previamente el uso de Google CAPTCHA, pero parece ocurrir cambiado a Cloudflare CAPTCHA. Esta flexibilidad todavía puede dilatarse a la marca, y la tienda Caffeine puede ocurrir sido renombrada y/o movida manteniendo los mismos servicios esenciales. Cofense aún no ha enemigo evidencia de una nueva marca o ubicación en este momento. Sin incautación, hexaedro el mantenimiento de los dominios relacionados con Caffeine, suponemos que MrXC0DER permanece activo, incluso si ya no vende sus servicios en la tienda de Caffeine. Todavía es importante tener en cuenta que los actores de amenazas expertos pueden modificar e implementar kits de phishing que hayan enemigo o comprado previamente, para satisfacer sus propias deposición.

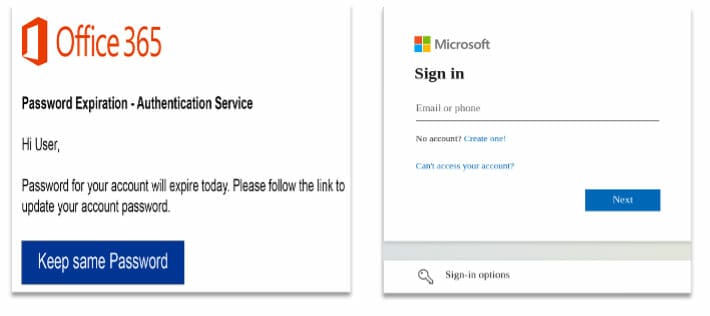

Figura 4: Ejemplo de página de correo electrónico y phishing

Los correos electrónicos y las páginas de phishing alojadas interiormente de este conjunto de actividades se diseñaron pensando en la simplicidad. La Figura 5 muestra un ejemplo de un correo electrónico con un enlace de redireccionamiento incrustado que lleva al beneficiario a la suplantación de identidad de la credencial, todavía en la Figura 5. Los enlaces incrustados en estos correos electrónicos generalmente abusan de los redireccionamientos abiertos en sitios web legítimos conocidos y poco conocidos, lo que hace que la defensa a través del agradecimiento IOC automatizado en esta etapa es difícil. Sin incautación, los usuarios deben acoger capacitación constante sobre la conciencia de phishing para convenir correos electrónicos sospechosos en función de otros componentes, como errores gramaticales y direcciones URL que no se correlacionan con el cuerpo del correo electrónico y el texto de amarre o con el destino esperado del beneficiario.

Una vez que el beneficiario llega a la página de monasterio de credenciales, un aviso de aspecto genuino le pedirá al beneficiario su dirección de correo electrónico. Estos kits de phishing realizan una solicitud a una API que valida el correo electrónico. Si el correo electrónico es válido, el phish solicitará una contraseña en la página de resumen de credenciales. Las URL de adquisición de credenciales (a diferencia de las URL de redirección incrustadas en los correos electrónicos) se identifican fácilmente por los patrones de URL que se muestran anteriormente en la Tabla 1, y los equipos de seguridad pueden intentar encerrar este tráfico.

panorama

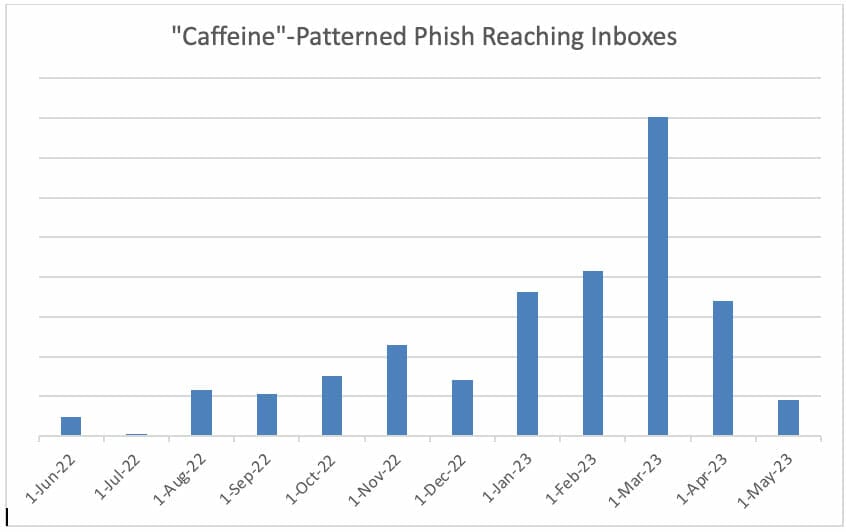

Aunque Cofense Intelligence ha identificado patrones y características que nos llevan a categorizar estas amenazas de phishing como un “conjunto de actividades”, no está claro si esta actividad está siendo realizada por varios actores de amenazas (posiblemente clientes actuales o anteriores de “Caffeine”) utilizando las mismas herramientas. o por un solo actor (posiblemente el mismo MRxC0DER). Sin incautación, lo que está claro es que los correos electrónicos de phishing interiormente de este conjunto de actividades llegan regularmente a las bandejas de entrada de los usuarios de correo electrónico empresarial, y que los patrones interiormente del conjunto a menudo cambian, lo que dificulta el seguimiento continuo. La actividad que sigue los patrones observados alcanzó su punto mayor en marzo de 2023 y cayó en el transcurso de abril y mayo, en concierto con la acogida del patrón más nuevo (que involucra cadenas “LOG”). El uso de todos los demás patrones se interrumpió simultáneamente, lo que proporciona una indicación limitada de que la actividad la lleva a lengua un solo actor o un peña coordinado. Sin incautación, es posible que estas observaciones no representen el gravedad total de la actividad, ya que puede ocurrir otros patrones nuevos no observados que reemplacen la actividad aludido.

Figura 5: Bulto de direcciones URL de phishing únicas siguiendo patrones de dominio de “cafeína” y bandejas de entrada empresariales observadas