Por Schyler Gallant, Alex Geoghagan, Cobi Aloia, Centro de Defensa contra el Phishing de Cofense

El Centro de defensa contra el phishing (PDC) de Cofense emplea analistas de amenazas expertos para analizar los correos electrónicos en nombre de los clientes empresariales de todo el mundo, en diversas industrias, que analizan los ataques de phishing que generan malware. Para ayudar a mantenerse al día con las tácticas en transformación y las principales amenazas en curso que afectan a los clientes reales, el PDC ha creado un desglose de las cinco principales familias de malware que hemos gastado en la saco de clientes de Managed Phishing Detection and Response (MPDR) durante los últimos treinta días. Si tiene algún interés en obtener más información sobre cómo nuestros expertos analistas de amenazas de Cofense pueden proteger su estructura, comuníquese con nosotros para obtener más información.

Principales familias de malware en abril:

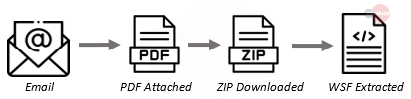

1. QakBot – QakBot es un troyano bancario modular con funciones similares a las de un insignificante que permiten su propagación a través de una red. Una vez instalado, utilizará una técnica de hombre en el navegador para compilar credenciales. Asimismo se sabe que QakBot entrega otro malware. Las campañas que entregan QakBot reutilizan correos electrónicos legítimos para entregar URL incrustadas o documentos PDF adjuntos con URL incrustadas.

- Sujeto: Los asuntos de los correos electrónicos que envió QakBot durante el mes de abril fueron típicamente respuestas y, por lo tanto, tienen asuntos variados.

- Adjunto: La mayoría de las entregas de QakBot se realizaron utilizando un archivo PDF adjunto este mes.

- Comportamiento: A posteriori de que la víctima interactúe con los enlaces PDF, se descarga un archivo WSF que, cuando se ejecute, se anidará en los procesos del sistema y tomará los archivos DLL/Dat.

- Marca: Re: // FWD // Respuestas

- Esclavitud de infección:

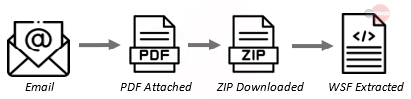

2. Remcos – Remcos fue originalmente una utensilio de conexión de escritorio remoto que desde entonces ha sido reutilizada como un troyano de golpe remoto capaz de tomar el control del sistema de un legatario. Sus capacidades principales incluyen el registro de claves, el robo de información y el monitoreo audiovisual.

- Sujeto: La mayoría de las entregas de Remcos se diseñaron para que parecieran citaciones judiciales/correspondencia y estaban predominantemente en gachupin.

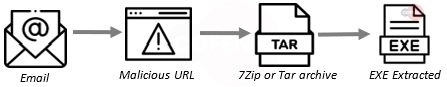

- Adjunto: Remcos se entrega principalmente utilizando una URL de infección en emplazamiento de un archivo adjunto.

- Comportamiento: Una vez que Remcos se desempaqueta del archivo y se ejecuta, permanecerá como un proceso activo y proporcionará golpe de puerta trasera a la máquina, que luego se puede usar para una variedad de tareas maliciosas.

- Marca: Permitido // Castellano

- Esclavitud de infección:

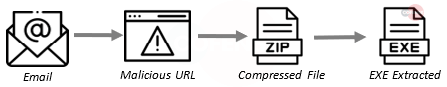

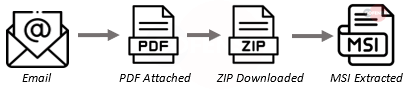

3. longevo – Un troyano bancario dirigido a países de América Latina, escrito en Delphi. Utiliza técnicas como la superposición remota para el robo financiero, con la capacidad adicional de registrar pulsaciones de teclas, capturar datos del portapapeles, robar cookies y más.

- Sujeto: Los asuntos de los correos electrónicos entregados a Grandoreiro tenían alguna variación, pero generalmente se trataba de multas de tráfico o estados de cuenta impagos.

- Adjunto: La mayoría de las entregas de Grandoreiro se realizaron a través de un PDF adjunto. Sin bloqueo, un número sobresaliente de ellos además se basó en las entregas utilizando acortadores de enlaces como Bitly.

- Comportamiento: Se comporta de forma similar a las entregas anteriores, sin bloqueo, ahora incluye un PDF para la infección original. Una vez que se interactúa con el PDF y se ejecuta el MSI, extrae las DLL y los archivos necesarios para continuar con el ataque. Durante este proceso hará una comprobación para ver si se está ejecutando en un entorno Posible o en una computadora con un idioma hispanoamericano seleccionado.

- Marca: Citibana // Banca // Castellano

- Esclavitud de infección:

4. Agente Tesla – Este caco de información y registrador de teclas es conocido por efectuar la actividad del navegador para robar información bancaria y enviará los datos a través de varios métodos. Las variantes más recientes utilizarán servidores FTP, Telegram y de correo bajo el control del actor de amenazas para filtrar información.

- Sujeto: Los correos electrónicos del agente Tesla se crearon para tratar sobre pedidos de productos o consultas de operación y llegaron en una variedad de idiomas con temas que respaldan esto.

- Adjunto: Agent Tesla se entrega a través de una URL en emplazamiento de un archivo adjunto.

- Comportamiento:El agente Tesla a veces está anidado interiormente de 2 archivos (Tgz y Tar). Ya sea que este sea el caso o no, una vez que se ejecuta el archivo ejecutable, se ubicará en los procesos y transmitirá la información al TA.

- Marca:Consultas de operación // Pedidos de productos

- Esclavitud de infección:

5. LokiBot– LokiBot, un caco de información que apunta a billeteras de criptomonedas, enviará información extraída de una máquina como una solicitud POST a un servidor de comando y control. Un componente de registro de teclas además monitorea la actividad del legatario para compilar credenciales a medida que se ingresan en el navegador.

- Sujeto: Los temas variaron mucho al entregar LokiBot. Todos los temas se centran en pulsar la atención sobre el documento adjunto, ya sea como documento de remisión, orden de operación u otra cuchitril importante de supuestas comunicaciones comerciales.

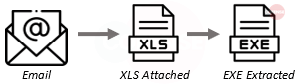

- Adjunto: Los correos electrónicos de LokiBot contienen un documento adjunto que entrega el malware.

- Comportamiento: Las macros de oficina maliciosas anidadas interiormente de XLS adjuntos descargarán el ejecutable que, cuando se ejecute, establecerá la persistencia e intentará obtener contraseñas almacenadas para cosas como billeteras de criptomonedas.

- Marca: Giro // OC

- Esclavitud de infección:

Sinopsis:

En el mes de abril, QakBot siguió aumentando, mientras que las incidencias de Emotet disminuyeron. Esta tendencia ha venido acompañada de notables campañas de Lokibot y Grandoreiro que no se habían gastado en meses anteriores y que deben tenerse en cuenta a la hora de planificar las medidas de seguridad. Asimismo junto a destacar el hecho de que la longevo parte del malware de este mes se envió adjuntando los archivos directamente al correo electrónico (las excepciones son Agent Tesla y Remcos). El PDC continuará monitoreando estas amenazas en curso y buscará nuevas campañas en el horizonte.

Todas las marcas comerciales de terceros a las que hace narración Cofense, ya sea en forma de logotipo, de nombre o de producto, o de otro modo, siguen siendo propiedad de sus respectivos propietarios, y el uso de estas marcas comerciales de ninguna forma indica relación alguna entre Cofense y los propietarios de las marcas comerciales. Cualquier observación contenida en este blog con respecto a la elusión de las protecciones de punto final se podio en observaciones en un punto en el tiempo basado en un conjunto específico de configuraciones del sistema. Las actualizaciones posteriores o diferentes configuraciones pueden ser efectivas para detener estas amenazas u otras similares. El rendimiento pasado no es indicativo de resultados futuros.

Los nombres y logotipos de Cofense® y PhishMe®, así como cualquier otro nombre o logotipo de producto o servicio de Cofense que se muestre en este blog son marcas registradas o marcas comerciales de Cofense Inc.