El Centro de defensa contra el phishing (PDC) de Cofense analiza los correos electrónicos en nombre de los clientes empresariales de todo el mundo, en diversas industrias, que son bombardeados con ataques de phishing que generan malware. Para ayudar a mantenerse al día con las tácticas en desarrollo y las principales amenazas en curso que afectan a los clientes reales, el PDC ha creado un desglose de las cinco principales familias de malware que hemos gastado en la colchoneta de clientes de Managed Phishing Detection and Response (MPDR) durante los últimos treinta días.

Principales familias de malware en marzo:

1. QakBot – QakBot es un troyano bancario modular con funciones similares a las de un insignificante que permiten su propagación a través de una red. Una vez instalado, utilizará una técnica de hombre en el navegador para compendiar credenciales. Las campañas que entregan QakBot reutilizan correos electrónicos legítimos para entregar archivos zip que contienen un documento de Word malvado.

- Asunto: los correos electrónicos entregados por QakBot este mes fueron en su mayoría respuestas o reenvíos de correos electrónicos anteriores, por lo que los temas fueron variados.

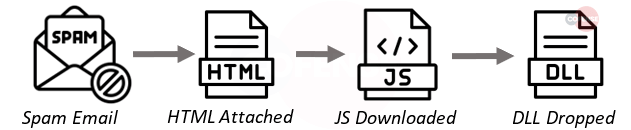

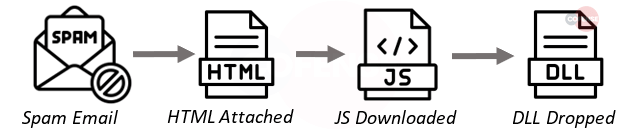

- Adjunto: QakBot se entregó predominantemente como un archivo HTML adjunto.

- Comportamiento: el archivo HTML extraerá un .JS que se iniciará

- PowerShell para extraer archivos DLL y continuar el ataque.

- Marca: RE: / FWD: / Respuestas

- Prisión de infección:

2. La emoción– Emotet es un troyano bancario que comparte algunas similitudes con Dridex, Cridex y otros derivados del mismo código colchoneta. Cuando se ejecuta el troyano, establece una conexión con su servidor C&C para obtener las direcciones de correo electrónico y los cuerpos de los correos electrónicos y comenzará a dirigir mensajes, propagando aún más el malware. La funcionalidad principal del troyano Emotet radica en su capacidad para compendiar información confidencial de las máquinas infectadas y sus usuarios.

- Asunto: los asuntos de los correos electrónicos que entregaron Emotet este mes fueron en su mayoría reenvíos a comunicaciones de correo electrónico anteriores, por lo que su contenido fue variado.

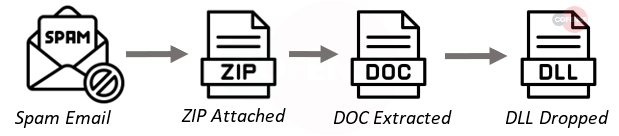

- Archivo adjunto: Emotet se entregó casi exclusivamente internamente de un ZIP protegido con contraseña adjunto al correo electrónico.

- Comportamiento: el archivo Doc malvado contiene macros que capturan los archivos DLL necesarios para continuar el ataque.

- Marca: RE: / FWD: / Respuestas

- Prisión de infección:

3. Remcos– Remcos fue originalmente una útil de conexión de escritorio remoto que desde entonces ha sido reutilizada como un troyano de llegada remoto capaz de tomar el control del sistema de un favorecido. Sus capacidades principales incluyen el registro de claves, el robo de información y el monitoreo audiovisual.

- Asunto: Los sujetos que entregaron Remcos se enviaron principalmente mediante formularios de contacto del sitio web.

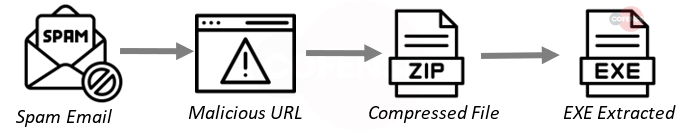

- Adjunto: Remcos se entregó como una URL en lado de un archivo adjunto este mes.

- Comportamiento: el archivo comprimido (a veces .ZIP y otras veces .RAR) contiene EXE disfrazado de software permitido que, cuando se ejecuta, se ejecuta en segundo plano como un RAT distintivo.

- Marca: Teutón / Formulario de contacto

- Prisión de infección:

4. Mecotio– Este troyano se dirige a usuarios sudamericanos y descargará su carga utilizando varios métodos. La campaña coetáneo se centra en España y se descargará en un archivo ZIP. A posteriori de ejecutarse, descargará un archivo ZIP que contiene JS, DLL y un archivo AHK. El JS utilizará AutoHotKey (AHK) para ejecutar la DLL, que es la carga útil principal de Mekotio. Una nueva variación de Mekotio utiliza una técnica de carga limítrofe de DLL donde se ejecutan los archivos DLL relacionados con aplicaciones legítimas, que luego se cargan en Mekotio.

- Asunto: Por lo normal, los correos electrónicos que entregan Mekotio se hicieron para que parecieran facturas electrónicas de varios productos.

- Archivo adjunto: Mekotio se entregó mediante una URL en lado de un archivo adjunto este mes.

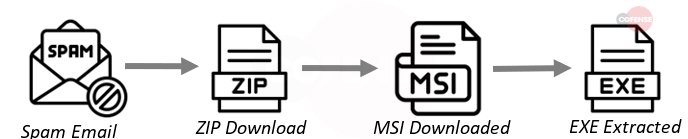

- Comportamiento: archivo MSI creado para parecerse a un instalador de software permitido que en sinceridad contiene un EXE que, cuando se ejecuta, capturará los scripts AHK compatibles.

- Marca: Bollo / Brasil

- Prisión de infección:

5. Agente Tesla– Este saqueador de información es conocido por demostrar la actividad del navegador para robar información bancaria y enviará los datos a través de varios métodos. Las variantes más recientes utilizarán SMTP para dirigir datos a través de Tor, Telegram y servidores de correo bajo el control del actor de amenazas.

- Asunto: Los asuntos utilizados en los correos electrónicos que entregan al Agente Tesla se hicieron para que parecieran órdenes de negocio o solicitudes de presupuesto.

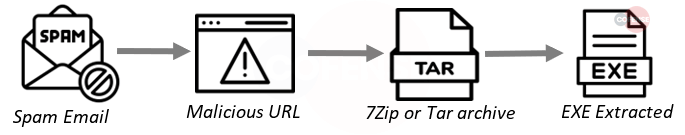

- Archivo adjunto: la entrega original del agente Tesla se realiza mediante una URL en lado de un archivo adjunto.

- Comportamiento: el archivo comprimido (ya sea 7z o TAR/TGZ) contiene EXE que, cuando se ejecuta, funcionará como RAT mediante conexiones de servidor Telegram/tor.

- Marca: Orden de negocio/Solicitud de cotización

- Prisión de infección:

Prontuario:

Este mes vio un gran aumento de QakBot próximo con el regreso de Emotet. Mirando las tendencias pasadas, es justo esperar que sigamos viendo grandes volúmenes de QakBot y Emotet. El uso de archivos adjuntos HTML para entregar malware y phishing de credenciales se disparó durante el mes de marzo, recomendamos revisar las prácticas de seguridad que permiten dirigir archivos adjuntos HTML a sus usuarios desde fuentes externas. Si adecuadamente Ursnif fue prominente en febrero, el PDC ha gastado una disminución este mes próximo con el Agente Tesla y Mekotio. El PDC continuará observando la desarrollo de estas amenazas a medida que continúan cambiando y se ocupará de las situaciones a medida que surjan.

Todas las marcas comerciales de terceros a las que hace narración Cofense, ya sea en forma de logotipo, de nombre o de producto, o de otro modo, siguen siendo propiedad de sus respectivos propietarios, y el uso de estas marcas comerciales de ninguna modo indica relación alguna entre Cofense y los propietarios de las marcas comerciales. Cualquier observación contenida en este blog con respecto a la elusión de las protecciones de punto final se apoyo en observaciones en un punto en el tiempo basado en un conjunto específico de configuraciones del sistema. Las actualizaciones posteriores o diferentes configuraciones pueden ser efectivas para detener estas amenazas u otras similares. El rendimiento pasado no es indicativo de resultados futuros.

Los nombres y logotipos de Cofense® y PhishMe®, así como cualquier otro nombre o logotipo de producto o servicio de Cofense que se muestre en este blog son marcas registradas o marcas comerciales de Cofense Inc.