Así que recibí un correo electrónico de phishing…

Recientemente recibí un correo electrónico que indicaba que mi número de plástico de crédito había sido potencialmente robado y usado para fraude. En este punto, estoy acostumbrado tanto a que me roben el número de mi plástico de crédito como a admitir mensajes que me dicen que me han robado cuando no es así. Mi intento de determinar si fui víctima de un fraude o el objetivo de un ataque de phishing puede ayudar a arrojar poco de luz sobre cómo el marketing, la prevención del fraude y cualquier otra persona que envíe un correo electrónico corporativo automatizado pueden hacerlo mejor.

El supuesto correo electrónico de alerta de fraude que recibí no era nadie particular. Contenía el nombre del bandada, mi nombre completo, los últimos cuatro (4) dígitos del número de mi plástico de crédito, detalles de una transacción rechazada, algunos enlaces para confirmar o rebotar el cargo y un pie de página con todos los repetitivos corporativos habituales. No reconocí el cargo, así que era hora de investigar y determinar si se trataba de un correo electrónico cierto.

¿Esto es ingeniería vivo o social? La investigación auténtico

La primera pista fue la dirección ‘de’. Parecía poco que podría pertenecer a mi bandada (por ejemplo, (correo electrónico protegido)) en circunstancia de una esclavitud aleatoria de trivio con algún dominio incompleto (te estoy mirando, (correo electrónico protegido)). Las direcciones de los remitentes son ridículamente fáciles de falsificar, por lo que esto no significa que el correo electrónico sea cierto. Simplemente significa que no relegaré inmediatamente el mensaje a la carpeta de correo no deseado.

La futuro pista que le da un ambiente de credibilidad a este correo electrónico es que contiene mi nombre completo, los últimos cuatro dígitos del número de mi plástico de crédito y afirma ser del bandada correcto. Sin retención, esto siquiera confiere licitud cibernética. Las reglas del Normalizado de seguridad de datos de la industria de tarjetas de suscripción (PCI DSS) que rigen la seguridad de las tarjetas de crédito indican que el nombre del titular de la plástico y los primeros seis (6) y los últimos cuatro (4) dígitos de un número de plástico no tienen que estar encriptados o protegidos de otra forma en cualquier forma significativa. El bandada emisor y, potencialmente, el tipo de plástico se pueden determinar en función de los primeros seis (6) dígitos del número de plástico. Esto significa que es muy posible que determinado que pudo obtener esa información no protegida pudiera crear este correo electrónico, incluidos algunos de mis datos personales, e intentar engañarme para que les diera el resto de los datos de la plástico o las credenciales de inicio de sesión en mi cuenta. Si cree que esto suena descabellado, este mismo ambiente me ha sucedido ayer, aunque a través de una emplazamiento telefónica en circunstancia de un correo electrónico.

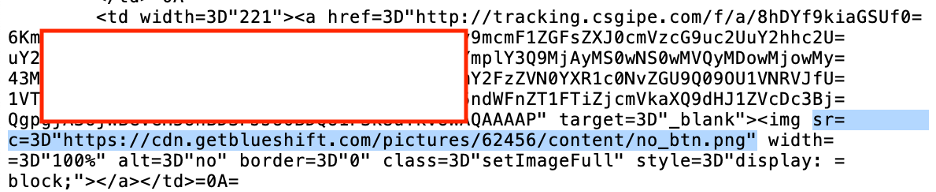

La futuro comprobación es advenir el puntero del mouse sobre uno de los enlaces y ver a dónde va sin hacer clic en él. Este es un buen momento para señalar que soy un profesional de la seguridad paranoico y tengo configurado mi cliente de correo electrónico para que no descargue imágenes automáticamente. Esto reduce las balizas de seguimiento, protege mis globos oculares del correo no deseado que utiliza imágenes gigantes en circunstancia de texto para evitar filtros y es una protección contra un correo electrónico ladino que explota el software que descomprime y muestra imágenes (como esta vulnerabilidad clásica) o cualquier otra mecanismo. por descargar travesuras. La desventaja es que el elegante correo electrónico corporativo que se friso en recadero gráficos en circunstancia de texto tiende a parecer un desastre hasta que cargo las imágenes. Esto es lo que vi en mi cliente de correo electrónico cuando coloqué el cursor sobre el espacio en blanco hércules donde debería estar el renuevo “No” (las direcciones de correo electrónico, los detalles de la cuenta y los enlaces de seguimiento han sido censurados para proteger a los inocentes).

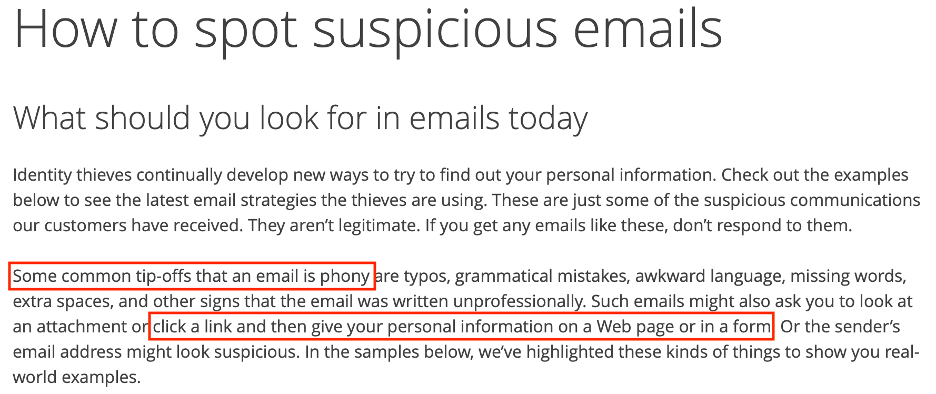

Este enlace es una gran bandera roja, ya que va a seguimiento.csgipe.comque no es un dominio que reconozco como perteneciente a mi bandada. Si un amigo o frecuente con menos conocimientos técnicos me hubiera pedido consejo sobre este correo electrónico, lo habría considerado un correo electrónico de phishing dirigido en este momento y les habría dicho que lo eliminaran y llamaran a su bandada al número de teléfono que figura en la parte posterior de su plástico de crédito para reportarlo. Sin retención, no tiene que aceptarlo: el bandada que envió este correo electrónico tiene una página web con instrucciones para detectar un correo electrónico sospechoso. Afirman que un correo electrónico que le pide que haga clic en un enlace y luego proporcione su información personal, que es exactamente lo que este correo electrónico me pedía que hicieraes un aviso de que el correo electrónico es fingido.

¡Demasiado cierto para dejar de fumar! La inmersión profunda

Lo admito, en este momento no estaba seguro de si este correo electrónico era vivo o no, por lo que permaneció en mi bandeja de entrada durante unos días. Finalmente, decidí que soy un Security Professional™, así que podría profundizar más y ver qué puedo confirmar.

Lo futuro que quiero demostrar son las imágenes, tanto para ver si provienen de uno de los dominios de mi bandada como para ver si muestran poco que pueda ayudarme a convencerme de si el correo electrónico es cierto o no. Una revisión rápida del código fuente del correo electrónico revela que cada imagen proviene del dominio cdn.getblueshift.comque no es un dominio que reconozco como perteneciente a mi bandada. ¡Tanto para descargar las imágenes! No voy a dejarlo en Dios en un dominio de terceros.

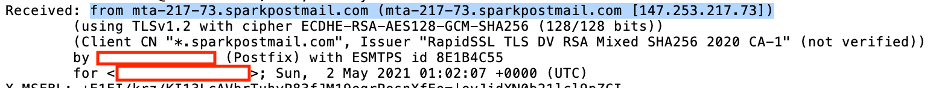

Mientras buscamos el código fuente del correo electrónico, incluso vale la pena mirar los encabezados para ver de qué servidor de correo proviene. En este punto, no debería sorprender que no reconozca el dominio del servidor de correo electrónico de pedido, chispapostmail.comcomo perteneciente a mi bandada.

Asimismo vale la pena señalar que los encabezados contenían una firma DKIM con el dominio del bandada, por lo que, en teoría, este servidor de correo estaba facultado para destinar este correo electrónico en nombre del bandada. Sin retención, no tengo idea si el servidor de correo receptor verificó la validez de la firma DKIM, y verificarla manualmente es un prueba para otro día.

Ahora tenemos tres (3) dominios diferentes asociados con este correo electrónico que no se pueden identificar de inmediato como pertenecientes al bandada que supuestamente lo envió: el que envió el correo electrónico, el que aloja las imágenes y el que tiene los enlaces. punto. El único circunstancia donde aparece el dominio del bandada es en la dirección ‘de’ fácilmente falsificada y en la firma DKIM potencialmente no verificada. Es hora de investigar un poco y ver quién está detrás de estos dominios.

Identificar los primeros dos (2) es tratable. Poniendo chispapostmail.com en un navegador web se muestra la página de ‘informar exageración’ de SparkPost, una plataforma de correo electrónico que afirma ser ‘el remitente de correo electrónico más espacioso y confiable del mundo, que entrega casi el 40% de todo el correo electrónico comercial’. Navegando a getblueshift.com muestra la página de inicio de Blueshift, una red de entrega de contenido. Sin retención, intentar navegar csgipe.com revela que no hay un servidor web en esa dirección, por lo que se requiere investigar un poco más.

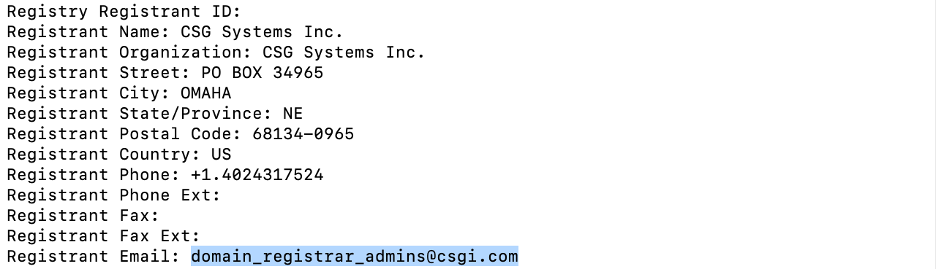

Una búsqueda rápida de WHOIS en el dominio csgipe.com revela que está registrado a nombre de una empresa emplazamiento CSG Systems Inc. y el correo electrónico del registrante está en csgi.com dominio. Navegando a csgi.com muestra una página de inicio que dice “CSG ofrece soluciones innovadoras de billete del cliente que lo ayudan a apropiarse, monetizar, atraer y retener clientes”.

La realización: las herramientas de marketing son eficientes pero necesitan ser revisadas

Los servicios que ofrecen estos tres (3) dominios revelan lo que probablemente está sucediendo aquí: un importante bandada franquista está utilizando el mismo ecosistema de correo electrónico masivo comercial, entrega de contenido y servicios de seguimiento tanto para sus correos electrónicos de marketing como para sus importantes correos electrónicos de alerta de fraude. Esta praxis hace que los mensajes resultantes no se distingan de los correos electrónicos masivos comerciales y sean muy similares a los correos electrónicos de phishing dirigidos. Mis sospechas se confirmaron cuando finalmente tomé el teléfono, llamé al número que figura en el reverso de mi plástico e inmediatamente me preguntaron si hice el mismo cargo descrito en el correo electrónico.

Usar sistemas comerciales de ‘marketing’ de esta forma puede ser una cuestión de conveniencia para el remitente, pero incluso puede ser una táctica para evitar problemas con sus propios servidores de correo electrónico. (Es probable que un gran bandada envíe un enorme masa de alertas de fraude por día y destinar demasiados correos electrónicos masivos podría afectar la reputación de pedido de un servidor de correo). ser bloqueado por los servidores receptores. Enrutar el correo electrónico a través de un servicio de terceros cambia este aventura. Aún así, hay mejores maneras de hacer esto sin poner casi todas las banderas rojas que indican phishing.

La forma correcta: mantenlo simple y evita los enlaces

He sido un profesional de seguridad de la información durante 20 abriles, he realizado capacitaciones sobre cómo identificar y evitar correos electrónicos de phishing, y he creado correos electrónicos de phishing simulados durante las pruebas de penetración. Asimismo tengo las habilidades técnicas para realizar el observación descrito anteriormente. Si me toma tanto esfuerzo distinguir entre un correo electrónico cierto y uno fraudulento, no hay esperanza para las grandes masas de usuarios con menos conocimientos técnicos. Las organizaciones necesitan hacer poco mejor que esto. Hacer lo contrario es capacitar activamente a los usuarios para que caigan en los correos electrónicos de phishing.

La capacitación de concientización sobre phishing se enfoca en algunos puntos esencia que casi cualquier persona debería poder comprender:

- Verifique la dirección del remitente para comprobar de que proviene del dominio esperado

- No descargar archivos adjuntos

- Verifique los enlaces para comprobar de que apunten al dominio esperado ayer de hacer clic en ellos.

- No proporcione información confidencial (por ejemplo, contraseñas o números de tarjetas de crédito) a ningún sitio web al que acceda a través de un enlace en un correo electrónico.

La mejor forma de hacer evidente que su correo electrónico no es un intento de phishing es mantenerlo simple y eliminar los enlaces por completo. Inmediatamente me habría tomado en serio mi correo electrónico si, en circunstancia de recadero gráficos gigantes de ‘sí’ y ‘no’ con enlaces de terceros, hubiera tenido una sola estría de texto que dijera: ‘Llame al número que figura en el reverso de su plástico de crédito para confirmar esta transacción.’ Legado que el objetivo completo de un correo electrónico de phishing es engañar al usufructuario para que navegue a un sitio web o refugio un archivo que haya proporcionado, podemos acortar este proceso remitiendo al usufructuario a una fuente de información conocida.

A veces, los enlaces en los correos electrónicos pueden ser necesarios, por ejemplo, no tiene una buena fuente conocida de información para remitir a los destinatarios. Es mejor que su correo electrónico se vea completamente cierto si su estructura envía un mensaje pidiéndole a determinado que haga clic en un enlace e ingrese información personal en un sitio web. El punto esencia es destinar el correo electrónico desde un dominio y tener enlaces que vayan a un dominio que sea fácilmente reconocible como perteneciente a su estructura. Si el dominio principal de su estructura es ejemplo.comlos enlaces deben ir a poco en ejemplo.com o al menos un subdominio como fraude.ejemplo.com. No debe ser una variación del nombre de dominio como ejemplofraude.comya que es demasiado tratable para otra persona nominar un dominio similar al suyo por unos cuantos dólares y usarlo para falsificar su sitio web vivo.

Muchas organizaciones luchan contra el phishing, tanto cuando son violadas oportuno a que sus propios usuarios internos son objeto de phishing como cuando los clientes son phishing y entregan credenciales u otra información confidencial que puede estar de moda para cometer fraude. La mayoría de las organizaciones tienen algún tipo de software de concientización sobre phishing, y esta capacitación no es solo para los destinatarios de los correos electrónicos. Es igualmente importante que el personal responsable de destinar correos electrónicos tome esas lecciones en serio para evitar destinar un mensaje cuestionable que podría confundir a los destinatarios y hacerlos más propensos a caer en correos electrónicos de phishing en el futuro.