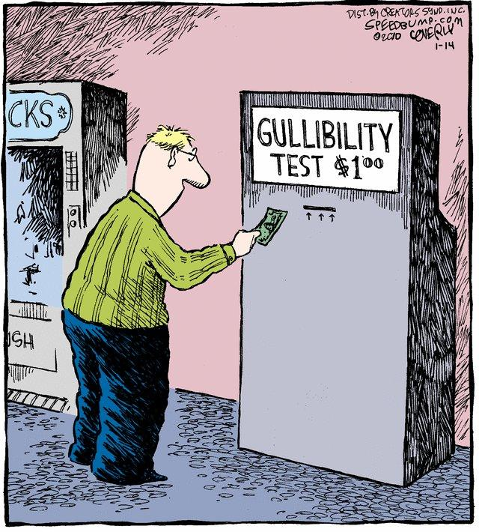

La tecnología cambia y las defensas mejoran, pero algunas cosas permanecen igual, como la credulidad humana, que puede explotarse fácilmente a través de la ingeniería social.

¿Qué es la ingeniería social?

La ingeniería social, en esencia, se está aprovechando de la naturaleza humana. Los seres humanos son confiados de forma innata, a menudo tratan de ayudar y quieren evitar la confrontación. Una gran estado de la ingeniería social es usar nuestra confianza social para promover algún tipo de objetivo malvado.

Ingeniería social generalmente se divide en cuatro (4) vectores de ataque:

Phishing (basado en correo electrónico)

Vishing (voz/basado en teléfono)

Smishing (basado en texto)

Físico (en persona)

Cada uno de estos vectores de ataque podría tomar un blog por sí solo para desglosarse en detalles. Para los propósitos de este blog, nos vamos a concentrar en ingeniería social desde una perspectiva física.

Se emplean varias tácticas y fases cuando se manipulan seres humanos durante un intento de violación física. Éstas incluyen:

- Pretextar (crear una historia para ampliar licitud)

- Suplantación de identidad (haciéndose acaecer por un empleado de la empresa objetivo, o un trabajador de mantenimiento, contratista, visitante de otra oficina, etc.)

- Redirección/Distracción (redireccionar el enfoque de su objetivo de usted mismo/sus acciones a otra cosa)

- Subversión psicológica (manipular verbalmente a las personas para obtener fragmentos de información)

- Tailgating/Piggybacking (seguir a otra persona de cerca, generalmente para obtener acercamiento a través de una entrada segura, como una puerta controlada por un leyente de tarjetas)

- Desescalada (desescalada de una situación o de un individuo, como un guripa furioso)

¿Cómo se utiliza la ingeniería social desde una perspectiva física?

Usando lo que hemos discutido, veamos un desglose de cómo podría ser una infracción física típica:

Ayer de intentar una violación física, ya sea ajuste o abierta, suelo acaecer varias horas investigando a la empresa en la grado de pretexto del compromiso. Consultaré los sitios de redes sociales como LinkedIn, Facebook, YouTube e Instagram, en investigación de información sobre la civilización de la empresa, los tipos de empleados y las imágenes de los uniformes o insignias de los empleados. A menudo, igualmente puedo determinar los diseños de los edificios a través de imágenes satelitales o mapas interiores de edificios disponibles públicamente. Esto ayuda en el ampliación de un plausible pretexto. Incluso puedo gritar al número de teléfono principal en un esfuerzo por discernir cualquier información adicional que pueda (usando subversión o interpretación), como si más personas estuvieran trabajando desde casa o en un horario escalonado. Según el pretexto, incluso puedo crear una orden de trabajo falsa y compilar utensilios relacionados con el trabajo para el que afirmo estar en el sitio (es sostener, interpretación).

Una vez en el sitio, generalmente paso varias horas observando las instalaciones, lo que incluye a los empleados y los patrones de tráfico de los empleados, las áreas de reunión de los empleados, como los lugares para fumar, descansar y comer, y cualquier otra puerta de entrada o salida. Esto a menudo proporciona amplias oportunidades para chupar rueda / resistir a cuestas en el edificio principal o en lugares sensibles interiormente del edificio. Usaré tácticas como redirección/distracción (como estar en una convocatoria) para evitar contestar preguntas molestas como “¿Quién eres?”, tener las manos llenas de donas y no poder alcanzar el leyente de tarjetas (¿a quién no le gustan las donas?), o incluso ser un desinteresado educado y dejar que la multitud me delante (¡luego de ti!).

Una vez interiormente, a menudo usaré interpretación para hacerme encajar y parecer que pertenezco. Según el pretexto y los objetivos de compromiso, puedo presentarse la sala de alivio de los empleados y prepararme un café o ingerir poco en la cafetería del emplazamiento. Esto igualmente proporciona una amplia oportunidad para más observación, más chupar rueda / resistir a cuestasy la posibilidad de clonar las tarjetas de acercamiento de los empleados, si utilizan una tecnología clonable, como un sistema de credencialización de desvaloración frecuencia (ver más sobre este ataque aquí) Si se me acerca un guripa o un empleado iracundo, puedo usar desescalada técnicas para mitigar cualquier sospecha que pueda surgir.

¿Cómo te defiendes de esto?

Enseñe a sus empleados/usuarios finales/personal una buena conciencia de seguridad. Coligado con tus usuarios. A menudo son una primera cadeneta de defensa, especialmente en lo que respecta a cosas como la seguridad física y la ingeniería social. Si su estructura utiliza guardias o seguridad en el edificio, asegúrese de que sus usuarios sepan cómo contactarlos. Haga que los guardias de seguridad del edificio se presenten a sus empleados, para que se sientan más cómodos en caso de que necesiten gritar.

Es muy importante comunicar regularmente materiales de concientización sobre seguridad de varias maneras para permanecer la conciencia universal de los conceptos básicos de seguridad. Ataques como este van en aumento. A medida que más personas regresan a la oficina luego de más de un año del maniquí de trabajo desde casa, es probable que haya un montón de caras desconocidas en la oficina. Esa presentación de PowerPoint una vez al año ya no es suficiente. Las comunicaciones de concientización deben proporcionarse mensualmente e, idealmente, a través de diferentes mecanismos de entrega cada mes. Martille el punto en casa. Aquí hay algunas ideas para un mejor entrenamiento de concientización:

- Correos electrónicos mensuales

- carteles

- Carteles colocados cerca de las entradas y lugares delicados que recuerdan a las personas que no deben ir detrás o a cuestas, promoviendo la frase “Un moretón, una entrada”

- Fondos de pantalla y protectores de pantalla creativos

- Proporcione folletos, como pelotas antiestrés, mousepads, bolígrafos, etc. (A todos les gustan las cosas gratuito).

Esperamos que este blog le brinde una mejor comprensión del aspecto de ingeniería social de las pruebas de penetración física.

Si tiene preguntas o comentarios, me encantaría enterarse de usted. Siéntete disponible de contactarme en Twitter o encontrarme en el Discordia de TrustedSec.